Прогноз развития киберугроз и средств защиты информации 2021

<p>Статья с упоминанием компании "Аладдин Р.Д."</p>

Известные эксперты отметили основные тенденции на рынке информационной безопасности в России и сделали свои прогнозы о развитии киберугроз и средств защиты информации на будущий 2021 год. Особо отмечены темы удалённой работы и рисков от неё, утечек данных, машинного обучения и искусственного интеллекта, безопасности как сервиса. Ожидается рост киберпреступности и количества атак, в том числе на критические инфраструктуры. В таких условиях особенно важно использовать защитные продукты и решения, отвечающие требованиям времени, внедрять автоматизацию обеспечения информационной безопасности, усиливать аутентификацию удалённых пользователей.

- Введение

- Основные результаты опроса

- Прямая речь экспертов

- 3.1. Cisco Systems

- 3.2. Fortinet

- 3.3. Group-IB

- 3.4. Infosecurity a Softline Company

- 3.5. One Identity

- 3.6. R-Vision

- 3.7. Thales

- 3.8. UserGate

- 3.9. Varonis

- 3.10. Web Control

- 3.11. Zyxel

- 3.12. "А-Реал Консалтинг"

- 3.13. "Аванпост"

- 3.14. "АйТи Бастион"

- 3.15. "Гарда Технологии"

- 3.16. "Индид"

- 3.17. "Интеллектуальная безопасность"

- 3.18. "Инфосистемы Джет"

- 3.19. "ИнфоТеКС"

- 3.20. "КриптоПро"

- 3.21. "Ростелеком-Солар"

- 3.22. "РУСИЕМ"

- 3.23. "УЦСБ"

- Выводы

Введение

В конце прошлого года мы провели смелый эксперимент: обратились к нашим партнёрам с просьбами предсказать будущее злоумышленников вместе с их инструментами, а также защитников информации — опять же заодно с их арсеналом. Коллеги и соратники охотно отозвались на нашу инициативу и прислали множество интересных прогнозов. Увы, тогда никто из нас не мог учесть знаменитого "чёрного лебедя" — коронавирус, болезнь COVID-19 и созданную ими новую реальность. Впрочем, мы всё равно исполним данное в том материале обещание и скажем, чьи экспертные оценки оказались, на наш редакционный взгляд, самыми близкими к истине. Но об этом позже. Сейчас время поговорить о планах и прогнозах на следующий год.

Вопрос, который мы разослали в середине декабря, остался прежним:

Чего можно ожидать в наступающем 2021 году в области развития киберугроз и эволюции средств защиты от них?

Зная, что в предпраздничные хлопотные дни время особенно дорого, в этот раз мы начнём с обобщения: расскажем своими словами, какие тренды, потенциальные проблемы и вероятные достижения упоминались в мнениях наших партнёров чаще всего. Впрочем, просим не переживать: привычная и традиционная прямая речь экспертов во всём её богатстве и многообразии зазвучит сразу же после нашего резюме.

Основные результаты опроса

В этом году мы получили мнения 24 экспертов из 23 компаний, работающих на российском рынке информационной безопасности.

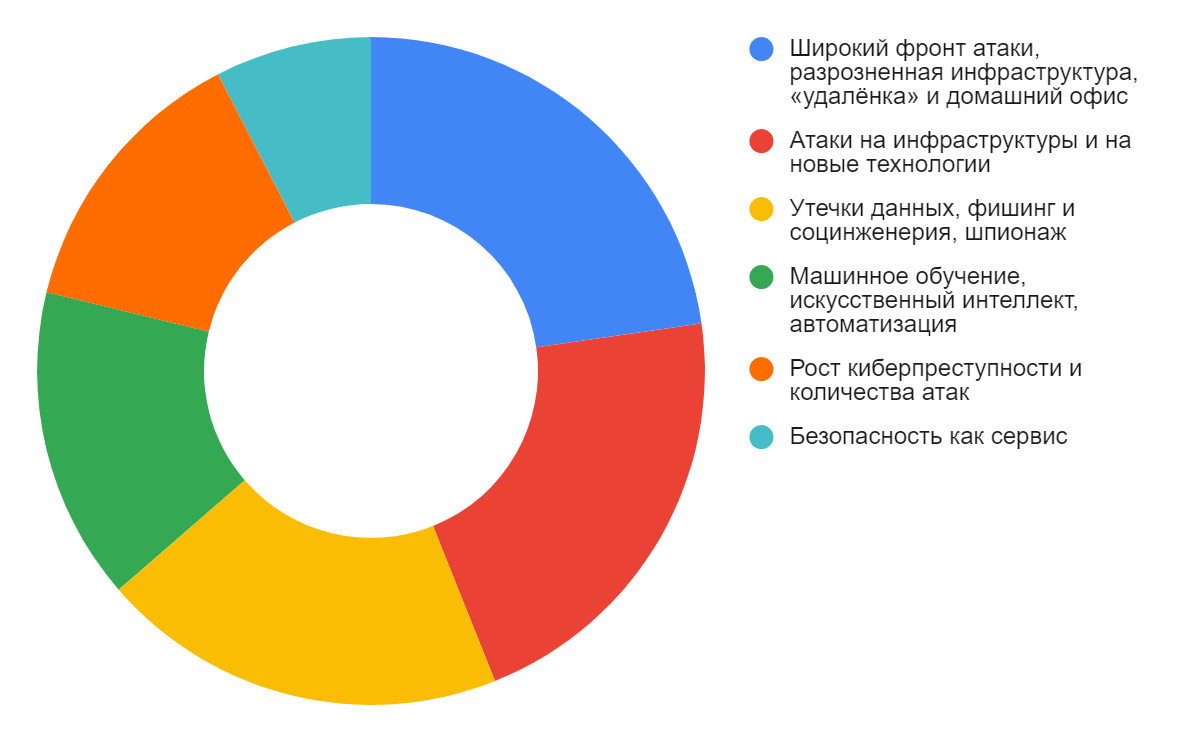

В качестве центральной проблемы — своего рода красной нити, которая прослеживается в доброй половине ответов — обозначим то, что формируется более широкий фронт атаки за счёт распределённых и разрозненных инфраструктур. Это — неизбежный атрибут дистанционного режима, в котором многие из нас прожили почти весь 2020 год. Сюда относится, в частности, и большая тема защиты "домашних офисов" — рабочих мест людей, трудящихся удалённо.

Кстати, некоторые из экспертов по этому поводу сказали, что стоит ожидать развития технологий поведенческого анализа: если в офисе можно было убедиться, что на работу пришёл именно тот человек, которого ждали, то через внешнее подключение вполне может действовать и злоумышленник, укравший учётные данные. Выявить такой инцидент как раз и поможет анализ образцов и схем (паттернов) поведения.

Впрочем, есть и другие подходы. Часть полученных нами мнений посвящена, например, управлению доступом (в том числе привилегированным) и улучшению аутентификации удалённых пользователей. Можно ожидать, что вырастет популярность многофакторной аутентификации и одноразовых паролей (OTP). Корпорация Microsoft, например, прогнозирует скорый всеобщий переход на беспарольные методы удостоверения личности.

Ещё одной часто упоминаемой темой в комментариях наших партнёров стали утечки данных: каждый четвёртый представитель вендоров и интеграторов так или иначе говорил об этом. Трудно удивляться такому раскладу: можно сказать, что весь год прошёл под знаком утечек. Все мы экстренно переходили на удалённую работу, и спешно налаживаемые механизмы работы из дома создавали бреши в защите, которыми злоумышленники охотно пользовались.

С этим резонирует ещё одна популярная тема: каждый пятый эксперт упоминал рост психологических атак наподобие фишинга и социальной инженерии. Чем больше данных утекает и оказывается в руках киберпреступников, тем эффективнее последним удаётся составлять убедительные письма и сообщения в адрес жертв. Если к вам обращаются по имени-отчеству и знают, где вы работаете, то возникает ощутимый риск принять злоумышленника за настоящего партнёра или контрагента.

В эту же условную группу зачислим риски государственного и промышленного шпионажа. Они звучали реже, но тоже заслуживают того, чтобы их отметили. В конце концов, если растут утечки даже обычных данных, которые не всегда удаётся монетизировать, то атак на особо ценные сведения можно ожидать со всей возможной смелостью.

Другой горячей глобальной темой прогнозов были машинное обучение и искусственный интеллект. Эксперты говорили о них во всех возможных контекстах: эти технологии привлекательны для злоумышленников и важны для защитников информации. Если сложить данную проблематику с вопросами автоматизации ИБ, то вообще получится, что более трети участников нашей инициативы сфокусировали на них внимание. Удивляться опять же не приходится: атак всё больше, людей не хватает, а следовательно, нужно больше роботов. Машины сделают рутинную работу, а живые аналитики займутся только самыми важными задачами.

Кстати, рост количества атак и киберпреступности в целом, равно как и прогресс финансовых преступлений, тоже предсказывают многие наши партнёры. Уходящий год, увы, располагает к этому — в том числе потому, что изоляционные меры создают нагрузку на бизнес, сильно зависящие от людей и неспособные уйти в онлайн предприятия разоряются, граждане разных государств остаются без работы. У криминала, что характерно, «вакансии» есть всегда.

К финансовой преступности примыкает область шифровальщиков и вымогателей — единственного вида изо всей когорты вредоносных программ, упомянутого сразу несколькими комментаторами. Действительно, эти инструменты не сдают позиций, в публичном поле появляются всё новые громкие инциденты с их участием, и вряд ли в ближайшем году подобная активность пойдёт на спад.

Четвёртая большая тема — это безопасность как сервис и, в частности, рост сектора MSSP (поставщиков услуг управляемой защиты). Эксперты полагают, что этому способствуют последствия карантинов и "удалёнки" в виде размытия периметров и падения доходов. Компаниям-клиентам сейчас особо нужны и экспертная квалификация, которую не всегда можно найти внутри, и доступные цены, которые смотрятся выигрышно на фоне локальных инсталляций (on-premise). Аутсорсинг в разных формах и раньше был популярен, а сейчас для него настают особо удачные времена.

Добавим по этому поводу, что относительно облаков в целом тоже прозвучало немало идей. Кто-то из комментаторов говорил об атаках на облака, кто-то, напротив, акцентировал внимание на их защите. Можно предположить, что распределённые вычисления станут ещё популярнее, в том числе и в вопросах обеспечения ИБ.

Кроме этого заметим к слову, что с вопросами аутсорсинга перекликается проблема кадрового голода и подготовки собственных команд специалистов; она также фигурировала в нескольких ответах.

В качестве пятой большой темы назовём атаки на инфраструктуру, в том числе на критическую. Заметное место здесь занимают ожидаемые попытки использовать бреши в новых технологиях мобильной связи, составляющих новое её поколение — 5G. В этом смысле мало кто может чувствовать себя в безопасности: наши партнёры ждут атак на самые разные инфраструктуры, от портовых до телекоммуникационных. Несколько раз упоминались и непрямые нападения через цепочку поставок (supply chain).

Рисунок 1. Основные темы по частоте их упоминания

В обобщении мы представили те мысли, которые фигурировали в разных комментариях более двух раз — т. е. дают основания считать себя тенденциями, а не совпадениями. Однако наряду с этим эксперты высказали множество индивидуальных, неповторяющихся идей, которые столь же важны и ценны. Поэтому далее мы возвращаемся к формату прошлого года и приводим прямую речь с минимальными изменениями. Мнения комментаторов даны в алфавитном порядке в соответствии с названиями компаний, которые они представляют.

Прямая речь экспертов

Cisco Systems

Алексей Лукацкий, бизнес-консультант по безопасности Cisco:

— Если смотреть на угрозы не с точки зрения появления каких-то совсем новых подходов и направлений (что, безусловно, будет появляться, но не будет носить массовый характер), а с точки зрения возможности монетизации, я бы поставил на первое место шифровальщики, которые в последнее время получили своё второе рождение. С одной стороны, число атак этого типа вредоносного ПО на рядовых пользователей сократилось, а с другой — возросло число атак вымогателей на предприятия, которые рассматривают вопрос выплаты выкупа не с эмоциональной точки зрения, а как очередную статью затрат, которую ещё и можно компенсировать за счёт страхования киберрисков. И так как почти четверть жертв действительно платила вымогателям суммы измеряемые миллионами долларов, то у киберпреступников разыгрался аппетит и в 2021-м году мы увидим ещё большее число успешных заражений, сопровождаемых выплатами или выкладыванием украденной у несговорчивых жертв информации в открытый доступ или на биржи, торгующие конфиденциальной информацией.

А вот за программами-вымогателями, которые продолжат оставаться основной проблемой для большинства компаний, я бы поставил целый набор угроз, с которыми мы столкнёмся в год быка — первые атаки на инфраструктуру 5G (да, пока не в России), более активные атаки на машинное обучение и биометрию (дипфейки начнут всерьёз монетизировать), рост атак на критическую инфраструктуру, промышленный шпионаж, в том числе и в интересах различных государств и компаний (попытка кражи военных секретов и результатов медицинских исследований в 2020-м году — только верхушка айсберга), выведение из строя облачных сервисов, к нормальному обеспечению безопасности которых пока готовы далеко не все пользователи облаков.

Наконец, не стоит забывать, что неуёмное стремление, иногда навязанное извне, к цифровой трансформации и внедрение прорывных технологий во все, ранее плохо автоматизированные процессы могут привести к недооценке их безопасности, уязвимым конфигурациям, низкой квалификации персонала, которые вместо пользы будут нести только вред компаниям, их клиентам и гражданам страны, как это уже происходило в ушедшем году с данными систем видеонаблюдения, списками заражённых COVID-19 и т. п.

Одной из ключевых проблем при построении системы защиты мы видим ориентацию многих компаний на отдельные её компоненты, а не взгляд на систему целиком.

Это же подтверждает и проведённый нами опрос среди почти 5 тысяч руководителей ИБ и ИТ по всему миру: самыми сложными задачами в ИБ на 2021-й год они видят разработку архитектуры ИБ для своего предприятия, которая позволит им иметь целостную картину ИБ, увязанную с целями компании, а также выстраивание процесса мониторинга и реагирования на инциденты (SecOps), которые позволяют объединить разрозненные элементы системы защиты в единый организм, работающий в соответствии с поставленными задачами и оперативно реагирующий на все угрозы и аномалии, фиксируемые в инфраструктуре предприятия и за его пределами.

С точки зрения технологической, в качестве приоритетов для российских компаний я бы назвал следующие: любые технологии мониторинга вредоносной и аномальной активности на уровне сети, приложений, пользователей, облаков, интернета и т. п.; технологии динамической и микросегментации на уровне сети и приложений; средства многофакторной аутентификации, сопряжённые с инструментами анализа защищённости оконечных устройств, как, например, те, что помогли идентифицировать атаку на компанию FireEye в конце 2020 года; защита и мониторинг облачных сред; средства автоматизации и управления ИБ (от SIEM до SOAR).

Fortinet

Алексей Андрияшин, технический директор Fortinet в России и странах СНГ:

— События уходящего года показали, что киберпреступники способны использовать драматические изменения, происходящие в нашей повседневной жизни, в качестве новых возможностей для атак беспрецедентного масштаба. В ближайшей и среднесрочной перспективе мы можем столкнуться с волной новых и сложных угроз. Эта ситуация неизбежна, и в первую очередь она обусловлена развитием технологий — киберпреступники будут использовать возможности, открывающиеся по мере повсеместного распространения стандарта 5G, роста вычислительной мощности устройств, развития нового продвинутого периметра сети (Intelligent Edge).

Для специалистов по безопасности критически важным станет использование возможностей искусственного интеллекта (AI) и машинного обучения (ML) — для ускорения предотвращения, обнаружения угроз и реагирования на них.

Эффективный и интегрированный анализ угроз также будет важен для улучшения способности организации защищаться в реальном времени, поскольку скорость атак будет расти.

Group-IB

Дмитрий Волков, технический директор Group-IB и глава Threat Intelligence & Attribution:

— В 2020 году мир столкнулся с серьёзным вызовом: пандемия коронавирусной инфекции, обострение противостояния между крупнейшими государствами, нестабильность на финансовых рынках. Паралич целых отраслей экономики, массовый перевод сотрудников на удалённый режим работы, массовые сокращения привели к всплеску компьютерной̆ преступности.

В этом году подавляющее большинство преступных групп переключилось на работу с шифровальщиками: с их помощью можно заработать не меньше, чем в случае успешной атаки на банк, а техническое исполнение — значительно проще. Набирает обороты Big Game Hunting — атаки на крупные компании с целью получения значительного выкупа, к которым присоединяются новые группировки, появляются коллаборации с другими представителями киберкриминального мира. Преступные группы Cobalt и Silence, основной целью которых раньше были банки, переключились на использование шифровальщиков и стали участниками приватных партнёрских программ.

В целом, суммарный ущерб от нападений программ-шифровальщиков составил $1 млрд. Основными их целями были США, Великобритания, Канада, Франция и Германия. В топ-5 наиболее пострадавших от шифровальщиков отраслей вошли производство (94 жертвы), ритейл (51), госучреждения (39), здравоохранение (38), строительство (30).

Ещё одним трендом 2020 года стал расцвет рынка продажи доступов в скомпрометированные сети компаний. В 2,6 раза выросло количество продаж доступов в корпоративные сети.

Явные последствия пандемии — долгосрочный рост киберпреступности. Самоизоляция привела к тому, что многие люди оказались без работы и вынуждены искать новые источники дохода. Повторяется ситуация 90-х годов, только она в десятки раз хуже: сильно увеличилось проникновение цифровых сервисов. В период ближайших 3–5 лет мы увидим стремительный рост IT-преступности: во многих регионах сложилась сложная экономическая ситуация, которая побуждает людей переходить на тёмную сторону.

Финансово мотивированная преступность будет наиболее развитой и часто встречающейся. Но нельзя сбрасывать со счетов и шпионаж: политический, межгосударственный и корпоративный.

Мы ожидаем появления групп, которые будут специализироваться на атаках именно на промышленные предприятия, получать доступ к SCADA-системам, чтобы манипулировать процессом производства. Из-за обострения обстановки на Ближнем Востоке, возможно, будут проведены первые атаки на системы управления транспортными судами в Персидском заливе. Ожидается увеличение количества диверсионных операций на объектах критической инфраструктуры Ирана, особенно связанных с ядерной программой.

Учитывая нарастающие противостояния между государствами, ожидается, что будут зафиксированы первые атаки на операторов связи с целью вызова логической перегрузки сети, что приведёт к каскадному эффекту и повлияет на множество секторов экономики. Нападения на энергетический сектор с целью саботажа будут проводиться на Ближнем Востоке или в странах с новыми военными конфликтами. Хакерские группы, использующие JS-снифферы, будут представлять основную угрозу для онлайн-ритейла, особенно в США. При этом основные риски бизнеса будут связаны со штрафами за нарушение безопасности, а не с возмещением ущерба клиентам или репутационными потерями. В следующем году не ожидается большого количества традиционных атак на банки с целью хищений. Редкие инциденты возможны, но широкой практики, как раньше, не будет.

Infosecurity a Softline Company

Александр Дворянский, директор по стратегическим коммуникациям Infosecurity (ГК «Софтлайн»):

— С точки зрения общих трендов можно сделать следующие прогнозы:

1. Облачный и гибридный SOC в противовес on-premise. То время, когда иметь SOC было просто модно, уже прошло. Спрос на услуги коммерческих SOC растёт прямо пропорционально повышению ИБ-зрелости российского бизнеса. Однако если основываться на статистике по проектам текущего года, то пользователи всё больше и больше выбирают облачный сервис или «гибридную» схему на базе существующего у заказчика SIEM-решения.

2. Увеличение доли сервисов, оказываемых по модели MSSP. Всё больше крупных и средних организаций открывают для себя оказываемые сервис-провайдерами управляемые услуги по предоставлению сервисов информационной безопасности на коммерческой основе. В России модель MSSP ещё только начинает набирать обороты, хотя до мировых показателей, конечно, ещё далеко. Всё больше заказчиков начинают доверять сервис-провайдерам, передавать на аутсорсинг ключевые IT- и ИБ-процессы.

3. 187-ФЗ получит новый виток в развитии. За последние несколько лет законодательство РФ в области ИБ заметно ужесточилось. Нормативная база по средствам защиты информации в государственных организациях, регламентированная приказами ФСТЭК России, будет нуждаться в обновлении: в обоих документах содержится конкретный перечень рекомендуемых для внедрения решений, однако часть из них уже технологически устаревает и неспособна должным образом защитить информационные системы от современных внешних угроз.

4. Увеличение расходов на кибербезопасность, ориентированных на соблюдение требований. Ожидаем, что всё больше организаций начнут увеличивать объём инвестиций в свою кибербезопасность и защиту данных, чтобы избежать санкций со стороны регулирующих органов в сочетании с дорогостоящими коллективными и индивидуальными судебными исками от клиентов, данные которых были украдены или скомпрометированы.

5. Кадровый голод. Всё больше молодых специалистов сразу после института хотят «всё и сразу», не имея в своём багаже какого-либо существенного опыта. Им неинтересно проходить долгий и сложный путь обучения и развития, набирая опыт и компетенции. Квалифицированные же специалисты, в свою очередь, давно и успешно трудоустроены. Особенно остро такая проблема характерна для регионов с традиционно меньшим уровнем зарплат.

Если же говорить с точки зрения атакующих, то видится следующее:

1. Изощрённые атаки программ-вымогателей стремительно разрастаются. Для всех, кто способен покупать биткоины или другие цифровые валюты, станут легко доступны программы-вымогатели как услуга (RaaS).

В отличие от огромного количества убыточных стартапов, сегодняшняя сцена киберпреступности характеризуется зрелостью, высокой производительностью труда и прибыльностью: одни группы разрабатывают сложные вредоносные программы, другие готовят масштабные атаки или предоставляют многоязычную поддержку по телефону для жертв, чтобы упростить выплату выкупа в биткоинах.

2. Устаревшее программное обеспечение с открытым исходным кодом, снижающее киберустойчивость. В период пандемии большинство сильно пострадавших предприятий отдавало предпочтение недорогим предложениям по разработке программного обеспечения по всем другим критериям. Как следствие, они получили соответствующее качество кода и соответствующую безопасность своего программного обеспечения, в том числе с введёнными недокументированными компонентами OSS и фреймворками для экономии времени программирования.

3. Bug Bounties, продолжающие преобразование в тестировании на проникновение. Основоположники коммерческих платформ bug bounty продолжают изобретать себя заново, предлагая тестирование на проникновение нового поколения, red teaming и другие услуги, по подписке или разовые. Примечательно, что при этом они обычно платят своим «охотникам на ошибки» за успех.

4. Варианты атак с повторным использованием паролей, нацеленные на третьих лиц для Snowball. В то время как 2020 год стал рекордным по количеству украденных данных, включая учётные, большинство взломанных логинов и паролей можно легко купить или найти в дарквебе и на других хакерских ресурсах. Современные киберпреступники проницательны и прагматичны: они предпочитают безопасные и недорогие операции проведению изощрённых хакерских кампаний с сопутствующим риском быть обнаруженными и привлечёнными к ответственности.

5. Увеличенная внешняя поверхность атаки для упрощения и ускорения кибератак. Работа из дома привела к рекордному количеству открытых ИТ-ресурсов и облачных ресурсов, от открытых серверов RDP и VPN до устройств IoT и консолей администрирования устройств безопасности, таких как защищённые шлюзы электронной почты или межсетевые экраны веб-приложений. Бесчисленные организации бросились хаотично оцифровывать свои критически важные бизнес-процессы, не предпринимая никаких мер по обеспечению защиты данных.

6. Работа из дома, мешающая внедрению DevSecOps и замедляющая его. DevSecOps приобрёл большую популярность в последние несколько лет. Совместные усилия разработчиков программного обеспечения, ИТ-персонала и команд кибербезопасности, бесспорно, приносят гибкость, эффективность затрат, а также позволяют существенно сократить количество нарушений и инцидентов в области ИБ. Хаос и серьёзные разрушения из-за пандемии COVID-19 свели на нет большую часть усилий: теперь люди работают изолированно дома и имеют большее количество задач, что сокращает сотрудничество и общение с другими командами.

7. Киберпреступники всё чаще используют машинное обучение и искусственный интеллект при разработке более эффективных атак. Уже несколько лет киберпреступники применяют машинное обучение для автоматизации и оптимизации всевозможных задач и процессов: от профилирования жертв до более быстрого обнаружения устаревших систем. Растущая доступность фреймворков машинного обучения и специальных аппаратных возможностей, доступных для почасовой или ежемесячной аренды, будет способствовать дальнейшему распространению злонамеренного использования ИИ киберпреступниками.

One Identity

Олег Шабуров, региональный менеджер One Identity:

— На протяжении всего 2020 года исследователи по информационной безопасности находили на общедоступных ресурсах всё больше новых выгрузок пользовательских данных. Под конец года всё это дополнилось серьёзной утечкой инструментов, которые могут быть использованы как для выполнения тестов на проникновение, так и для проведения атак.

Очевидно, что в 2021 году стоит ожидать результатов от происходящего в 2020-м. Поэтому с уверенностью можно сказать, что в следующем году:

1. Продолжит расти количество атак, использующих базовые, но до сих пор весьма эффективные методы, — начинающихся с фишинговых рассылок и социальной инженерии. Это связано с наличием большого количества информации о пользователях, находящейся в руках у злоумышленников.

2. Перевод на «удалёнку» во многих компаниях проводился в спешке. Логично предположить, что это позволило злоумышленникам проникнуть в инфраструктуры компаний и закрепиться там, оставшись незамеченными. В следующем году стоит ожидать, что злоумышленники будут активно использовать эти наработки.

Данные атаки будет труднее обнаружить, так как стадии атаки будут существенно растянуты по времени и их будет более сложно детектировать средствами защиты.

3. Постоянно развивающиеся технологии нападения, дополненные инструментарием, украденным у одного из ведущих производителей по ИБ, не позволят компаниям по всему миру расслабиться. Поэтому стоит ожидать новостей о новых громких инцидентах, связанных с ранее неизвестными векторами атаки.

Всё это подтолкнёт компании по всему миру уделять больше внимания управлению доступом в целом и привилегированным доступом в частности.

Яков Фишелев, руководитель представительства One Identity в России и СНГ:

— Новые условия работы в 2020 году подтолкнули компании активнее внедрять системы управления доступом. Количество новых IdM-проектов One Identity в России и СНГ в 2020-м примерно в два раза выросло по сравнению с 2019 годом.

Пример типичного сценария в условиях пандемии — необходимость массово запросить новые доступы всему отделу, всему департаменту или на всю компанию; с помощью IdM это можно сделать в один клик.

Другой пример — это возможность самостоятельно удалённо сменить пароль (с применением дополнительного фактора аутентификации).

В целом, по нашему прогнозу, функции самообслуживания (заявки / согласования доступа и ролей, делегирования, аттестации владельцами ресурсов) продолжат развиваться в 2021-м, т. к. это — безусловная необходимость в условиях удалённой работы сотрудников.

В этих условиях понятность, эргономика и гибкость портала IdM приобретают особую важность.

R-Vision

Александр Бондаренко, генеральный директор R-Vision:

— В предстоящем 2021 году продолжат набирать силу тенденции, которые задал уходящий 2020-ый. До полной победы над пандемией пока ещё далеко, а значит, по-прежнему будет актуальна потребность в удалённом режиме работы, будет сохраняться непростая экономическая ситуация в мире и, как следствие, продолжится рост и количества, и уровня изощрённости кибератак.

Массовый переход на "удалёнку" только обнажил все имевшиеся проблемы в безопасности крупных компаний. Очень многие базовые вопросы либо не закрыты, либо не реализованы на достаточном уровне. Так что 2021-ый потребует проведения серьёзной работы над ошибками, но при этом в жёстких боевых условиях. Именно поэтому я думаю, что основной интерес специалистов по информационной безопасности в больших компаниях будет направлен в сторону эффективного использования текущих решений за счёт автоматизации, аутсорсинга и профессиональной "прокачки" собственной команды реагирования на инциденты.

Что же касается небольших организаций, то для них переход на облачные технологии, в том числе и в вопросах информационной безопасности, — это уже данность.

В непростых экономических реалиях важен каждый рубль, и поэтому получение необходимых технологий / сервисов по операционной модели будет выглядеть максимально привлекательным.

Надо сказать, что и крупные предприятия также начнут всё большее предпочтение отдавать сервисной модели получения услуг и технологий, т. к. с финансами у всех всё достаточно напряженно.

Если говорить про развитие киберугроз, то следует ожидать дальнейшего роста количества фишинговых атак на пользователей, что в конечном итоге будет приводить к утечкам информации и громким инцидентам. Также я бы ожидал роста количества публичных инцидентов, связанных с компрометацией так называемой цепочки поставки (supply chain), наподобие того, что под конец года произошёл с компанией SolarWinds.

Thales

Сергей Кузнецов, региональный директор Thales по решениям для управления доступом и защиты данных:

— Первый тренд: OTP вытесняет и дополняет PKI. Очевидно, что в будущем PKI останется в виде виртуального токена, дополненного биометрией и / или одноразовыми паролями. В мире и в России мы видим быстрый рост OTP, потому что это очень удобно и при этом почти так же безопасно, как PKI.

Всё равно у каждой технологии есть свои слабые места, а главный критерий для выбора — всё-таки цена: сколько готов заплатить заказчик за базовый уровень защиты, и тут по сочетанию "стойкость-удобство-цена" OTP вне конкуренции.

Второй тренд: аутентификация становится сервисом по подписке. Такой подход, во-первых, позволяет заказчикам перевести свои расходы на многофакторную аутентификацию из капитальных в операционные, а во-вторых, снизить сами эти расходы за счёт эффекта масштаба. При локальном внедрении его могут добиться только крупные заказчики, а благодаря провайдерам услуг аутентификации решение становится экономичным и для небольших компаний.

И, наконец, третий: получает распространение контекстно зависимая аутентификация, при которой принимается во внимание уровень доверия к устройству и к среде, а также уровень запрашиваемых полномочий. Именно такой подход обеспечивает баланс между удобством для пользователей и администраторов и степенью защиты приложений и данных.

UserGate

Дмитрий Курашев, директор UserGate:

— Все угрозы, связанные с деятельностью различных хакерских группировок, были, есть и будут. Но сейчас мы сталкиваемся с совершенно новым видом угроз. Они связаны с тем, что мир сейчас сильно сегментируется.

Есть решения, которые подконтрольны правительствам той или иной страны, есть те, которые не подконтрольны. Главная угроза состоит в возможном злонамеренном использовании сторонних решений с подачи спецслужб иностранных государств.

И самое страшное состоит в том, что мы не знаем об этих уязвимостях до того момента, как ими кто-либо захочет воспользоваться.

Varonis

Даниэль Гутман, глава Varonis в России:

— В наступающем году развитие мирового и российского рынка кибербезопасности будут определять два главных фактора. Первый — это рост киберпреступности, который обусловлен изменением ИТ-ландшафта и размыванием периметра компаний. Более того, ухудшение экономической обстановки в 2020 году мотивировало киберпреступников к повышенной активности. И эта тенденция будет сохраняться в следующем году.

Второй фактор — это перераспределение ИТ-бюджетов в пользу информационной безопасности, то есть доля расходов на ИБ в общей структуре ИТ-бюджета повысится. Это связано с тем, что сложность защиты бизнес-процессов с переходом на удалённую работу увеличилась на порядок. Если раньше компаниям приходилось защищать всего одно рабочее пространство, то с переводом сотрудников на «удалёнку» стало необходимо защищать несколько сотен или тысяч маленьких домашних офисов. Если раньше сотрудник физически находился на работе и можно было легко отследить, что именно он входит в информационную систему, то теперь всё изменилось. При входе в системы компании видна только учётная запись, за которой может скрываться кто угодно, и отличить злоумышленника от легитимного сотрудника можно, как правило, только по его поведению.

Всё это уже привело (и эта тенденция продолжится) к децентрализации инфраструктуры и активному использованию систем коллаборации сотрудников, например Microsoft Teams.

К сожалению, пока мало кто понимает, что вместе с удобством коллаборации и командной работы приходят новые ИБ-риски и угрозы, которые нужно будет формализовать и быть готовыми защищаться от них.

Уровень зрелости информационной безопасности будет продолжать расти, поэтому увеличится спрос на системы поведенческого анализа, которые являются относительно новым классом решений как для российского, так и для мирового рынка. Главная задача, которую придется решать средствам поведенческого анализа, — генерация минимального числа качественных оповещений о потенциальных инцидентах.

Для этого требуется применение продвинутой технологии машинного обучения, которая обеспечит интеллектуальный сбор, нормализацию, фильтрацию и обогащение событий контекстом. Это станет для многих игроков рынка серьёзным вызовом.

Web Control

Андрей Акинин, CEO и основатель Web Control:

— Уходящий год сильно изменил бизнес-ландшафт, по сути дела произошёл тектонический сдвиг в сторону удалённой работы, и сомнительно, что в новом году в офис вернётся большинство сотрудников. Соответственно, останутся по-прежнему актуальными средства контроля удалённых пользователей и управления ими, а также удалённой поддержки сотрудников. Офис стал распределённым, и тема защиты периметра окончательно канула в Лету. Новый формат организации труда вынуждает сфокусироваться на защите и контроле не периметра и не привилегированных пользователей, а каждого отдельного пользователя, от которого зависит реализация бизнес-функций компании. Распределённый офис занимает доминирующее положение сегодня, и эта ситуация вряд ли изменится, что даёт огромные возможности для злоумышленников. Таким образом, контроль пользователей и удалённого доступа останется одним из трендов в 2021 году.

Основным трендом станет DevSecOps. В этом году для всех стало очевидным, что недостаточно сканировать готовый продукт на уязвимости. Возможности внедрения уязвимостей в ПО нельзя исключить на всех этапах его поставки.

Последний инцидент с компрометацией дистрибутива уже после финальных проверок — это яркий пример необходимости обеспечения безопасного процесса создания ПО, а не только кода. И чем раньше будет обнаружена потенциальная угроза, тем проще и дешевле её изолировать и устранить. Девизом следующего года станет «Shift left» — думай о безопасности у истоков процесса создания ПО.

Zyxel

Натан Йен (Nathan Yen), заместитель вице-президента Zyxel по направлению межсетевых экранов и шлюзов безопасности (Senior AVP of Zyxel’s Gateway Business Unit):

— Вот как я вижу рейтинг угроз в 2021 году: 1) использование уязвимостей в сетевых устройствах, 2) атаки на встраиваемые устройства, работающие в сетях 5G, 3) вирусы-вымогатели.

Лишь незначительная часть киберпреступников стремится создавать вирусы, троянские программы и т. п. Это потеря времени и денег, так как для этого нужно обладать высокой квалификацией. Конечно, среди хакеров есть и высокие профессионалы, способные на это, так что новые вирусы мы с вами по-любому увидим. Однако я считаю, что главная киберугроза 2021 года будет другой. Найти уязвимость в устройстве и использовать её для проникновения — вот что приносит плоды значительно быстрее. Злоумышленники будут стараться выяснить, какие устройства и программы используются в сети, найдут их уязвимости и перехватят контроль над атакуемыми системами и сетями.

На свете не существует 100 % защищённых сетевых устройств. У всех есть уязвимости. Таким образом, чрезвычайно важно, чтобы производитель уделял приоритетное внимание своевременному устранению уязвимостей.

Например, в Zyxel мы расширили специализированный департамент PSIRT (Product Security Incident Response Team), отвечающий как раз за это. Персонал департамента использует проактивные способы поиска источников возникновения угроз, тем самым выстраивая и воплощая в жизнь детальный план устранения уязвимостей. Мы не просто отвечаем на уже появившуюся проблему, мы анализируем поведение злоумышленников, защищая не только устройства безопасности, но все устройства в конкретной сети.

Что касается второй части вашего вопроса, то тут я бы разделил свой ответ на 2 части:

1. Защита за периметром сети — облачные технологии защиты. В то время как сотрудники работают удалённо, жизненно необходимо иметь унифицированную и последовательную политику безопасности по отношению к ним. В этом случае для защиты сети следует использовать централизованный подход. И он базируется на использовании облака. Бизнесу следует применять такую политику, которая бы работала для всех филиалов компании, всех устройств и пользователей, где бы они ни находились. Администратору необходимо управлять несколькими разделёнными сетями, к которым присоединяются множество удалённых клиентов, и защищать эти сети. И централизованная система управления сетью не только значительно облегчает эту задачу, но и демонстрирует высокую эффективность.

Почему облако? Его можно настроить для контроля распределённых сетей любого размера при постоянном добавлении новых пользователей и их постоянном географическом перемещении.

2. Защита внутри периметра сети — сетевая структура Zero Trust. Специалисты дали терминологическое название Zero Trust ("никому не доверяй") сетевой архитектуре, которая в последнее время завоёвывает всё большую популярность. Её суть заключается в том, что киберзащита переходит из статической фазы, основанной на известных параметрах сети, в стадию фокусировки на пользователях, активах и ресурсах. Архитектура Zero Trust способствует эффективной защите пользователей, работающих из дома на своих устройствах (BYOD), и интеллектуальных активов компании, расположенных в облаках.

"А-Реал Консалтинг"

Игорь Алексеев, директор по развитию бизнеса компании "А-Реал Консалтинг":

— Развитие технологий искусственного интеллекта является одной из приоритетных мировых ИТ-задач. Думаю, что киберпреступники не останутся в стороне и начнут активное внедрение компонентов ИИ в создаваемые угрозы, что, в свою очередь, может препятствовать оперативной идентификации подобных кибератак. С другой стороны, разработчики средств защиты информации также будут делать ставку на машинное обучение, использование больших данных и консолидацию информации от клиентов.

Другой тренд 2021 года я вижу в развитии сервисов по централизованному управлению режимом безопасности в распределённых сетях клиентов.

Думаю, что в самых недорогих сегментах обслуживание на 90 % будет организовано с помощью самообучающихся систем, в более дорогих сегментах — синергия технологий искусственного интеллекта и экспертов.

Что касается инфраструктуры в 2021 году, наряду с классическим режимом работы (в офисе или на производстве) бизнес всё чаще будет применять удалённый формат, при этом перенося часть ресурсов в облака. То есть модель будет смешанной: удалённые (мобильные) пользователи + классическая корпоративная сеть + ресурсы в облаке (в том числе VDI). К этому добавится большое количество IoT-устройств. И, конечно, всю эту распределённую инфраструктуру необходимо будет защищать, мониторить и инвентаризировать.

"Аванпост"

Александр Санин, коммерческий директор компании "Аванпост":

— Пандемийный тренд на "удалёнку" обнажил ряд аспектов безопасности, о которых раньше задумывались мало: безопасность конечного домашнего устройства пользователя (если это не корпоративное устройство), безопасность / приватность конференц-связи и средств коммуникации сотрудников. Эти аспекты явно будут в тренде и будут активно развиваться.

Кроме того, нужно отметить, что пресловутая "удалёнка" также сработала и в b2c- и g2c-секторах. Многие компании, государственные и муниципальные ведомства стали активно развивать системы, позволяющие пользователям получить услуги удалённо. Речь идёт как о больших системах с огромным набором сервисов, так и о более скромных, которые только начали появляться.

Также очевидно, что тренд на обеспечение безопасности таких сервисов тоже будет в авангарде. Ведь чем мощнее система и чем больше услуг она позволяет получить пользователю, тем более лакомой она становится для злоумышленников.

"АйТи Бастион"

Дмитрий Михеев, технический директор ООО "АйТи Бастион":

— Вряд ли что-то поменяется радикально, существующие проблемы останутся актуальными. По моему скромному мнению, относительно интересные эффекты можно ожидать по нескольким направлениям.

Уверен, что будет происходить дальнейшее размытие периметра для организации удалённой работы специалистов, без привязки к офису. Использование при этом временных схем и наиболее простых инструментов усугубит риски. Как следствие — будет спрос на меры защиты, возможно, запросы на встроенные или глубоко интегрированные в продукт возможности безопасности ради снижения его стоимости. Думаю, тут можно ожидать неожиданных технологических партнёрств. При этом угроз, связанных с утечками данных, получением доступа к удалённым рабочим местам, недостаточной защитой приложений, будет всё больше.

Также можно ожидать серьёзного разделения ситуации по линии "бумажная — реальная безопасность". Необходимость соответствовать требованиям регуляторов зачастую подменяет собой практические задачи внедрения процессов и методов информационной безопасности. ИБ — это сложно и дорого, поэтому, скорее всего, будет происходить дробление информационных систем между разными юрлицами для разделения сфер ответственности и снижения затрат.

Плохие последствия таких процессов — вероятные масштабные инциденты безопасности из-за недостаточного контроля на стыках. Позитивные — постепенная миграция от крупных централизованных систем к бизнес-процессам и регламентам на уровне рабочих групп и отделов. Этот процесс, вероятно, не будет быстрым. Для работы по таким сценариям потребуются специфические средства безопасности, изменения в стандартах и процессах. Также придется постоянно и серьёзно повышать квалификацию сотрудников.

Если взять чуть глобальнее, то цифровизация во всём её многообразии приводит к накоплению огромных массивов данных и, что логично, к попыткам на этих данных заработать. Такие попытки возможны на разных уровнях: как со стороны государства и его ведомств, так и со стороны нарушителей — отдельных людей или целых групп. Вероятны серьёзные инциденты с утечками или злонамеренной модификацией массивов ведомственных данных, злоупотребления служебным положением и доступом.

Думаю, что это спровоцирует рост технологий, призванных помочь злоумышленникам уходить из-под контроля и минимизировать следы, а также разработку методов противодействия обучающимся алгоритмам.

Это может принимать совершенно разные формы: одежда, мешающая распознаванию образов, изменение финансового поведения (различные схемы клиринга, например), распространение средств и методов анонимизации.

Будет интересно, как мне кажется.

"Гарда Технологии"

Роман Жуков, директор центра компетенций компании "Гарда Технологии":

— Для заголовка выбран правильный термин – "эволюция", поскольку ростом или другими страшными определениями в отношении киберугроз уже никого не удивишь. Посмотрите, как мы легко воспринимаем ежедневные новости об очередной утечке, атаке «русских хакеров» и т. п. – абсолютно спокойно, и это хоть и пугает нас как граждан, но одновременно снижает репутационные риски для компаний. Отсюда явная тенденция в сторону пересмотра компаниями моделей угроз и фокусировки на тех рисках, которые могут обернуться реальным ущербом.

Все заметные киберинциденты последнего времени нацелены на прямое финансовое обогащение (выкуп или шантаж), и этот тренд в 2021-м только продолжится. Хакеры "широкого рынка" после случаев многомиллионных платежей со стороны Garmin и других компаний поняли, что "так можно было", и начнут ещё более активно монетизировать свои атаки. Кроме того, службам безопасности сейчас будет явно не до "мелочей", спрос бизнеса на функцию ИБ находится на пиковых значениях за всю историю.

"Сделайте так, чтобы все были дома, но при этом так же удобно и безопасно пользовались корпоративными ресурсами, как в офисе, с минимумом изменений в бизнес-процессах", "Хочу быть уверенным в прежней доступности и эффективности работы персонала, при этом подключаемые к офисной сети домашние устройства и роутеры, – новая норма". Как ни странно, всё это повышает важность мониторинга и защиты того самого периметра, которого вроде бы нет. Устанавливать защиту на конечные рабочие станции и полностью мониторить поведение пользователей в условиях "удалёнки" не всегда возможно, отсюда — на первый план выходят средства ИБ, которые контролируют работу непосредственно в бизнес-системах и отслеживают реальные инциденты не на домашних компьютерах, где может даже не быть антивируса, а в корпоративном сегменте сети, так как это самое важное.

Ещё одна новая тенденция связана с утечками. Аналитический центр "Гарда Технологии" проводит ежегодное исследование чёрного рынка баз данных финансовых организаций, и результаты 2020-го сильно отличаются от прошлых лет. Впервые за последние годы объём рынка не вырос, а сократился (на 55 % по сравнению с 2019-м), что сопоставимо с нашими данными 2018 года. В открытом сегменте интернета (clear net) в 2020-м почти совсем пропали объявления о продаже данных, переместившись в мессенджеры или уйдя целиком на теневые форумы. Существенно повысились "качество" и полнота данных: например, в 27 % проанализированных нами объявлений предлагаются полные карточные данные. Почти в 2 раза по сравнению с 2019-м выросло предложение "эксклюзивной выгрузки информации день в день под клиента".

Мошенники не стесняются "доказывать качество" баз, называя источник: 1 место — непосредственный доступ в банк, 2 место — участник экосистемы, агенты, торговые точки и т. п. Мы прогнозируем, что эти тренды продолжатся и в 2021-м, а такая услуга, как "поставка данных в качестве сервиса" по подписке, а не единовременная выгрузка, будет развиваться.

В этой связи на первый план в 2021-м выйдут интеллектуальные средства защиты баз данных и информационных систем, которые будут способны выявлять мошенников по поведенческим паттернам, в том числе защищая от нестандартных действий «продвинутых» пользователей и администраторов.

"Индид"

Ярослав Голеусов, руководитель техконсалтинга компании "Индид":

— Можно смело заявить, что 2020 год основательно перекроил ландшафт угроз. Мы как будто резко шагнули на несколько лет вперёд в будущее.

Ещё год назад многие компании не могли даже представить себе, что в ближайшее время они будут вынуждены массово переходить на удалённую работу и открывать доступ извне к своим внутренним сервисам, а также к критичным компонентам. При этом высокая скорость "модернизации рабочего процесса" была получена за счёт существенного сокращения срока планирования подобных проектов внутри организации. Соответственно, далеко не все мероприятия по защите информации были проведены должным образом. Это — бомба замедленного действия. И это понимают как специалисты по информационной безопасности, так и злоумышленники. К примеру, резко возрос интерес к покупкам доступа к ИТ-инфраструктуре коммерческих и государственных организаций со стороны злоумышленников.

Как обычно, целями киберпреступников будут учётные записи как рядовых, так и привилегированных пользователей, причём не только их единичные экземпляры, но и целые базы данных — что подтверждают громкие и масштабные утечки баз учётных записей в 2020 году.

Беспрецедентное "открытие" периметра организаций требует не только изменения рабочих процессов, но основательной переработки стратегии по защите информации. Я думаю, что в 2021 году компании, перешедшие на удалённую работу и уже начавшие перестраивать свои бизнес-процессы, начнут разрабатывать более комплексный подход к организации и защите удалённого доступа.

Добавим к этому, что в России набирает обороты политика импортозамещения. Одна из задач федерального проекта — замена операционных систем серверов и рабочих станций на отечественные решения. Кроме того, меняется система сертификации, вводящая дополнительные требования к безопасности процесса разработки средств защиты информации. Всё это является вызовом для вендоров — разработчиков СЗИ. Им необходимо не только скорректировать планы по развитию собственных продуктов, но и подготовить их для защиты удалённой работы в условиях импортозамещения. Те, кто сможет оперативно перестроиться в меняющейся среде, завоюют новую долю рынка.

Заказчикам, на мой взгляд, необходимо серьёзно заняться вопросами защиты доступа с любых типов устройств в корпоративные ресурсы, а также уделить внимание вопросам обучения персонала безопасной удалённой работе. Кстати, это можно совместить с обучением по использованию, например, новых операционных систем.

"Интеллектуальная безопасность"

Руслан Рахметов, генеральный директор ГК "Интеллектуальная безопасность" (бренд Security Vision):

— В связи с переходом в онлайн большого количества бизнес-процессов, которые не проектировались под это изначально, значительный объём конфиденциальной информации оказался в зоне особого внимания злоумышленников. Сейчас их прежде всего интересуют персональные данные клиентов и сотрудников, интеллектуальная собственность, чувствительная информация о бизнесе и собственниках компаний.

Основные пути монетизации результатов проведённых атак — продажа украденной информации и доступа к скомпрометированной инфраструктуре в даркнете, требование выкупа за расшифрование данных, за восстановление работоспособности систем, за неразглашение похищенных сведений или самого факта компрометации, а также майнинг криптовалют.

Кроме того, введённые в связи с пандемией ограничения, включая контроль перемещений, породили множество вопросов граждан о мерах по обеспечению конфиденциальности обрабатываемых данных, включая видеоизображения и сведения о заболеваемости, а в условиях массового перехода всех услуг в онлайн-формат недоступность какого-либо сервиса, государственного или коммерческого, вызывала незамедлительную и достаточно болезненную реакцию пользователей. Всё большую актуальность приобретают атаки на цепочки поставок (т.н. supply chain attacks), когда злоумышленники взламывают поставщика или подрядчика крупной компании и внедряют программную или аппаратную закладку для атаки на уже более привлекательную цель.

Со спадом напряжённости эпидемиологической ситуации, скорее всего, кардинальных изменений не произойдёт ни для компаний, ни для атакующих.

Первые будут по-прежнему использовать возможности удалённой работы как один из способов снижения издержек и поддерживать тренд на вывод большинства сервисов в онлайн для расширения клиентской базы, а вторые продолжат активно использовать методы социальной инженерии для атак, похищать и шифровать данные, взламывать учётные записи и атаковать веб-сервисы. С учётом применения злоумышленниками средств автоматизации способов атак, в которых зачастую эксплуатируются легитимные программные компоненты, защитники также должны быть готовы оперативно противодействовать, в том числе с применением интегрированных в SOAR- / IRP-платформы систем машинного обучения и искусственного интеллекта для максимально быстрого выявления признаков компрометации систем и обработки киберинцидентов.

Сейчас всё шире используются системы защиты облачных инфраструктур, технологии контейнеризации («песочницы»), программно определяемые сети (SD-WAN), и, вероятно, мы увидим ещё больший рост их популярности. Актуальности не потеряют и защита от утечек данных, и защита IoT-устройств, и выполнение требований регуляторов в области ИБ.

"Инфосистемы Джет"

Андрей Янкин, директор Центра информационной безопасности компании "Инфосистемы Джет":

— Пандемия коронавируса заставила компании пересмотреть бюджеты на информационную безопасность и перераспределить их от стратегических проектов развития в пользу защиты удалённого доступа и веб-ресурсов.

Сначала компании осваивали "удалёнку" вынужденно, но впоследствии многие осознали, что работать дистанционно можно продуктивнее, чем в офисе, и уже не собираются отказываться от нового формата. Однако то, что подходило как временное решение для обеспечения безопасности, не годится для применения на постоянной основе в "мирное" время. Поэтому в 2021 году мы ожидаем увеличения количества комплексных проектов по созданию безопасных удалённых рабочих мест.

Сохранится в следующем году и тенденция к росту числа проектов по защите веб-ресурсов. Режим самоизоляции ускорил миграцию бизнеса в онлайн, что способствовало развитию интернет-сервисов. Мы уже зафиксировали рост спроса на решения класса WAF в этом году и ожидаем, что положительная динамика будет наблюдаться и в следующем.

Ещё одна тенденция 2021 года будет связана с ростом популярности облачных сервисов и, как следствие, повышенным вниманием к ним со стороны злоумышленников. Здесь не существует какого-то одного ИБ-продукта, закрывающего проблему. Это отдельный мир, где строится своя экосистема ИБ. Похожая ситуация складывается в DevOps.

Также мы ожидаем роста интереса к различным сервисам ИБ и в этом направлении делаем ставку на MSSP-модель, которая даёт возможность сократить инвестиции в ИБ, уйти от капитальных расходов к операционным и быстро масштабироваться без потерь.

Речь идёт о большом наборе сервисов: Maintenance (техподдержка и эксплуатация средств защиты), Operation (поддержка внутренних ИБ-процессов) и Delivery (предоставление средств защиты по подписке из облака или на стороне клиента). В 2020 году сервис по информационной безопасности у нас существенно потеснил традиционные интеграционные проекты, и это, на мой взгляд, тенденция, а не разовый всплеск.

"ИнфоТеКС"

Дмитрий Гусев, заместитель генерального директора компании "ИнфоТеКС":

— Тренд 2020 года — массовый переход на удалённую работу — на данный момент завершён. За прошедшие полгода бизнес успел оценить плюсы и минусы такого формата и выбрал оптимальный вариант организации работы своих сотрудников.

Если в начале пандемии ощущалось, что переход происходит в авральном режиме, мы получали огромное количество обращений от заказчиков с просьбой помочь им оперативно организовать защищённый удалённый режим работы (для этого мы даже решили безвозмездно передавать лицензии на свои продукты), то сейчас можно говорить о том, что наши ключевые заказчики — представители госструктур и крупных корпораций — полностью прошли период адаптации и подходят к организации удалённой работы взвешенно, не забывая уделять внимание защите конечных точек и каналов связи.

За этот год мне часто приходилось сталкиваться с мнением, что если в основе решения по защите информации лежит технология, которой пользовались 10 лет назад, его можно отправить на списание. Хочется спросить коллег: хакеры больше не атакуют методами, актуальными 10 лет назад?

На мой взгляд, не стоит пренебрегать "классическими" подходами и средствами защиты информации. Межсетевой экран, система обнаружения вторжений уровня сети и хоста — гигиенический минимум. Этот базис можно и нужно дополнять современными подходами и решениями по ИБ, эволюция которых продолжится в 2021 году. Будут развиваться решения, основанные на поведенческом анализе, ещё активнее будут применяться возможности искусственного интеллекта. Но хочется предостеречь коллег от иллюзии, что покупка суперсовременного решения по ИБ способна защитить от всех угроз.

Ещё один тренд, который стоит отметить, — запрос на упрощение интеграции и управления средствами информационной безопасности. Год от года решения по ИБ становятся всё более сложными, поэтому на первое место выходит возможность комплексного объединения продуктов для управления и мониторинга из единой консоли.

Мы как компания-вендор последовательно движемся в эту сторону, понимая при этом, что ни одна автоматизированная система не заменит хорошего эксперта по ИБ. И тут мы переходим к ещё одному тренду — совершенствование подходов к подготовке специалистов.

Не первый год в профессиональных кругах обсуждается проблема кадрового голода. Хочется призвать заказчиков не экономить на обучении сотрудников ИБ-подразделений. К сожалению, нам приходится довольно часто сталкиваться с кейсами, когда решение по защите информации не работает корректно из-за ошибок, допущенных при внедрении или настройке.

Помимо классических курсов по ИБ для профессиональной подготовки ИБ-специалистов можно будет использовать тренажёры, позволяющие в среде эмуляции оттачивать навыки по выявлению инцидентов, разработке мер реагирования и их реализации. Мы в группе компаний уже готовы предложить такой инструмент — киберполигон Ampire, который сами активно используем для подготовки как своих специалистов, так и экспертов, работающих на стороне партнёров и заказчиков. Ampire отлично подходит для оттачивания прикладных навыков реагирования на инциденты в условиях приближенных к реальным.

"КриптоПро"

Павел Луцик, директор по продажам и развитию бизнеса компании "КриптоПро":

— На наш взгляд, большинство трендов 2021 года в области ИБ будет так или иначе связано с преимущественным переходом сотрудников на "удалёнку" и перестроением систем защиты с учётом изменения операционных и бизнес-процессов. В этой связи мы можем выделить два основных тренда, которые в полной мере могут раскрыться в следующем году, став при этом на долгие годы стандартом де-факто.

1. Переход на удалённый режим работы предполагает соответствующее перестроение процессов компании таким образом, чтобы обеспечить непрерывность бизнеса или государственных функций, сохранить удобство работы для пользователей и обеспечить необходимый уровень защиты информации с учётом требования законодательства. И в данном случае среди важнейших задач можно выделить следующие:

а) Обеспечение защищённого удалённого доступа к ресурсам компании (в том числе персональным данным и другой чувствительной информации) с учётом требований законодательства. Большинство организаций задачу перевода сотрудников на "удалёнку" реализовали уже в текущем году, однако многие из них использовали для этого "подручные" и зачастую несертифицированные средства, чтобы обеспечить такой перевод в кратчайшие сроки. При этом в 2021 году мы ожидаем переход многих компаний на сертифицированные средства защиты удалённого доступа с целью обеспечения соответствия требованиям законодательства РФ по ИБ.

б) Массовый переход на электронный документооборот и связанное с этим расширение сценариев применения электронной подписи и её типов, в том числе переход кадрового документооборота в электронную форму по причине перехода на удалённую работу и вступления с 1 января 2021 года в силу соответствующих изменений в Трудовой кодекс.

2. Мы солидарны с аналитиками Gartner в том, что одной из основных технологических тенденций, которые могут «выстрелить» в следующем году, может стать так называемая сеть кибербезопасности, которая подразумевает постепенный переход от классической концепции внутреннего (ЛВС) и внешнего сетевого периметра (интернет) к единой сети доверия.

Такая сеть позволяет людям безопасно получать доступ к любому цифровому активу независимо от того, где находится этот актив или человек. То есть системы защиты будут сконцентрированы на том, чтобы организовать периметр безопасности вокруг каждого пользователя.

Мы ожидаем, что рынок таких систем защиты может начать активно развиваться в следующем году вследствие размещения большого количества данных вне систем сетевой защиты, из-за облачных систем хранения данных и увеличения количества сотрудников, работающих удалённо.

3. И отдельно хочется отметить тренд, который станет актуален в 2021 году в связи с последними изменениями в 63-ФЗ "Об электронной подписи". 2021 год фактически станет последним годом привычного для всех использования электронной подписи в нашей стране. Так, например, уже в 2022 году для обеспечения возможности использования электронной подписи физического лица от имени юридического лица дополнительно потребуется предъявлять машиночитаемую доверенность. Кроме этого, 2021 год станет годом модернизации большинства информационных систем в стране в части использования электронной подписи, а также годом окончания действия всех квалифицированных сертификатов, т. к. 1 января 2022 года закончится аккредитация всех удостоверяющих центров.

"Ростелеком-Солар"

Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC компании "Ростелеком-Солар":

— В условиях пандемии всё больше компаний вынуждены переходить из классического офисного режима в режим удалённой работы. К сожалению, далеко не все компании могут обеспечить удалённым сотрудникам защищённый доступ к различным корпоративным сервисам, зачастую вопросы безопасности отходят на второй план. В результате многие сервисы оказываются доступными из сети, что облегчает злоумышленникам проникновение в инфраструктуру компании. В ближайший год мы ожидаем роста случаев эксплуатации подобных уязвимостей.

Также участится применение злоумышленниками социальной инженерии в отношении удалённо работающего персонала. Отсутствие личного контакта при дистанционном общении чревато различными мошенническими действиями с целью выманивания конфиденциальных данных. Компаниям придётся заниматься повышением грамотности персонала в вопросах информационной безопасности.

Однако цифровая трансформация большей части бизнес-процессов не только формирует новые вызовы для внутренних ИБ-служб организаций, но и создаёт дополнительные возможности и рынки для сервисных компаний. Последние смогут обеспечить быстрый запуск необходимых ИБ-услуг и их масштабируемость в зависимости от текущих потребностей заказчика.

При этом многие работодатели уже сейчас приняли решение сохранить дистанционный режим работы даже после пандемии, что существенно трансформирует ИБ-технологии, создавая новые интеграционные и программные решения по контролю и обеспечению безопасности удалённых пользователей.

В то же время сложно не отметить явное развитие инструментария и динамики атак современных злоумышленников. Уже сейчас мы видим кратный рост числа сложных атак на критическую информационную инфраструктуру со стороны квалифицированных группировок кибернаёмников и группировок, спонсируемых иностранными государствами. Их цель — получить контроль над инфраструктурой для совершения деструктивных действий, например вывода из строя оборудования, или в целях кибершпионажа.

Для этого злоумышленники используют самые современные инструменты и всё чаще для проникновения в ИТ-периметр компании выбирают методы "supply chain", то есть начинают атаку с менее защищённой инфраструктуры подрядной организации. Этот тренд, связанный с ростом числа более сложных и продуманных целенаправленных атак, продолжится и в будущем году.

Также будет расти число атак, инициируемых группировками киберкриминала и нацеленных на прямую монетизацию. В этом случае жертвами преступников, как правило, становятся финансовые организации и компании из сферы онлайн-торговли. Однако инструментарий подобных злоумышленников будет меняться мало, и они будут скорее модифицировать и дорабатывать уже известное и доступное вредоносное ПО.

Останется неизменным и тренд увеличения количества инцидентов с утечками персональных данных из различных баз данных. Злоумышленники используют эту информацию для кражи денег со счетов пострадавших граждан с помощью методов социальной инженерии. Для борьбы с этой угрозой вендоры DLP-решений продолжат совершенствовать свои системы. А компаниям-пользователям этих решений придётся заниматься обучением своих сотрудников по вопросам защиты от утечек.

"РУСИЕМ"

Максим Степченков, совладелец компании "РУСИЕМ":

— Ситуация в части развития киберугроз и средств защиты против этих угроз в следующем году кардинально не изменится. С одной стороны, мы видим многомиллиардный бизнес по продаже / покупке конфиденциальной информации, что не может не привлекать злоумышленников, так как к лёгким деньгам всегда народ тянется. С другой стороны, мы видим бизнес, который не может или не в состоянии выделять ресурсы на защиту своих активов (связано это с кризисом или мировоззрением — не столь важно). И, наконец, мы видим катастрофическую нехватку человеческих ресурсов, что ещё усугубляется скупкой кадров госкорпорациями. В результате я вижу колоссальный незаконный бизнес, которому всё тяжелее и тяжелее противостоять, притом что бизнес с трудом (средняя температура по больнице) выделяет ресурсы на выполнение требований законодательства, но не защищает свои активы.

С точки зрения средств защиты информации — как говорил несколько лет назад, так и продолжаю говорить, что основную ставку надо делать на защиту информационных систем и данных, забыть про защиту отдельных мест и по умолчанию считать, что, например, рабочие станции все заражены. Также необходимо принять, что самостоятельно защищать и сопровождать сети, как небольшие, так и огромные, становится всё сложнее и использование облаков и внешних сервисов по информационной безопасности становится потребностью, но средство контроля в любом случае должно у вас сохраняться (не кладите все яйца в одну корзину).

Поэтому мой прогноз — это решения, которые защищают облака и облачные инфраструктуры и всё менее зависимы от человеческого фактора (например, использование технологий машинного обучения).

"УЦСБ"

Николай Домуховский, заместитель генерального директора ООО "УЦСБ" по научно-технической работе:

— 2020-й год запомнится нам годом «вынужденного» ускорения цифровой трансформации: многие организации кардинально поменяли способы внешних и внутренних коммуникаций, перевели сотрудников на удалённый режим работы, освоили всевозможные решения для удалённой работы вместо бесчисленных командировок… И многие не планируют возвращаться в полном объёме к прежнему формату работы и общения. А это значит, что BYOD, публичные облака, сеть без границ и пр. стали не просто маркетинговыми терминами, а нашей новой реальностью.

Естественно, на эти изменения отреагируют (уже отреагировали) и злоумышленники. Удалённое присутствие создаёт отличные возможности для атак методом социальной инженерии. А если добавить сюда новый технический уровень: голосовые и видеодипфейки, средства интернет-слежки, позволяющие многое узнать о сотруднике по его "цифровому следу" (к примеру, публичные календари расскажут нам, когда сотрудник ожидает звонка от руководителя)?

Да и домашний компьютер сотрудника, как правило, — куда более доступная мишень, чем полноценная корпоративная рабочая станция. Исследование, проведённое компанией IBM, показало, что более половины сотрудников, переведённых на удалённую работу, используют личные устройства для доступа к корпоративным ресурсам. При этом 61 % из них не получил вообще никаких средств защиты для личных устройств со стороны работодателя, а 45 % не были даже дополнительно проинструктированы по особенностям обеспечения ИБ при работе с личного устройства.

Ещё пресловутая "удалёнка" подстегнула переход к малолюдным или "безлюдным" технологиям в промышленности, что также создаёт для злоумышленников новые возможности. Теперь нормой будет наличие удалённого мониторинга, а иногда и управления промышленным объектом, а значит, и злоумышленники станут активно эксплуатировать этот вектор атаки.

Что же со стороны защиты? В первую очередь все упоминают решения по организации контроля действий персонала и предотвращения утечек данных — это наиболее очевидное следствие перехода на удалённую работу, однако это лишь верхушка айсберга. Активно развивается тема "удалёнки" в сфере ИБ: центр мониторинга безопасности (Security Operations Center, SOC) становится необходимым элементом системы защиты предприятия, стремительно теряющего привычный чёткий периметр. Но создание собственного SOC — задача непростая и крайне ресурсоёмкая. По оценке "коллег по цеху" стоимость небольшого SOC (порядка 50 источников событий по ИБ) составляет порядка 30 млн рублей капитальных затрат и 29 млн рублей в год операционных затрат. Как следствие, рынок отреагировал появлением коммерческих SOC, предлагающих услугу по выявлению и реагированию на ИБ-инциденты организации. Такой центр в этом году создан и в компании УЦСБ.

Кроме того, стали появляться принципиально новые решения, в частности, всё больше средств защиты пытаются использовать методы машинного обучения и искусственного интеллекта для решения своих задач. По данным сервиса Forbes, уже в конце 2019 года почти три четверти производителей решений в области ИТ применяли технологии машинного и искусственного интеллекта в своих разработках. Конечно, даже сейчас это — ещё ранние прототипы, но время идёт и в следующем году некоторые из этих решений достигнут определённой зрелости и будут активно продвигаться в различных областях обеспечения ИБ: обнаружение признаков ИБ-инцидентов, автоматическое реагирование на эти инциденты и даже автоматическое восстановление информационной системы после проведения атак на неё.

Притом в этой сфере отечественные решения практически не отстают от мировых аналогов: целый ряд отечественных компаний получил в этом году патенты на изобретения, связанные с использованием технологий машинного обучения и искусственного интеллекта в сфере ИБ. В их числе — и компания "СайберЛимфа", созданная как выделенный центр исследований и разработок, функционирующий в интересах группы компаний УЦСБ. Являясь резидентом Сколково, она ведёт активную работу по выводу разработок в области кибербезопасности не только на российский рынок, но и на международный. А это значит, что в 2021-м мы будем тестировать и внедрять с нашими заказчиками новые поколения "умных" средств обеспечения ИБ.

Выводы

Подводя итог, напомним вкратце основные тезисы нашего обобщения.

Главные тематические области, которые привлекли внимание экспертов, — это расширение фронта атак за счёт массового перехода на удалённую работу, повсеместное возникновение распределённых и разрозненных инфраструктур, безопасность «домашнего офиса», высокая вероятность атак на критические информационные системы и на новые технологии вроде 5G, а также утечки данных с последующим использованием полученных сведений в фишинге, социальной инженерии и прочих подобных формах вредоносной активности.

Кроме того, эксперты отметили тенденции внедрения машинного обучения и искусственного интеллекта (как защитных, так и вредоносных), рост количества атак и киберпреступности в целом, аутсорсинг информационных технологий и предоставление услуг по обеспечению безопасности взамен локальных проектов (on-premise).

Также заметим, что некоторые прогнозы на 2021 год прозвучали в эфире онлайн-конференции AM Live "Итоги года", состоявшейся на прошлой неделе.

Теперь, когда все мнения высказаны, осталось сделать лишь одно: вернуться к прошлогоднему обещанию и выбрать лучшего прорицателя. Несомненно, что этот выбор в любом случае будет носить условный характер, потому что события 2020 года определялись таким фактором, который невозможно было учесть. Тем не менее, дал слово — держись.

Редакционный аналитик внимательно изучил все мнения наших партнёров, прозвучавшие в конце 2019 года, и вынес следующий вердикт. Ближе всего к действительности оказались прогнозы от BI.ZONE, где говорилось о главном тренде в виде утечек данных, и от "Аладдин Р.Д.", где предлагалось ожидать много новых нормативных правовых актов, идущих в ногу с развитием технологий. Действительно, основными явлениями в 2020 году были утечки и изменение отношения к ИТ / ИБ со стороны государства (от послабления в налогах до отслеживания перемещения граждан и пр.), породившее изрядное количество документов.

Коллектив Anti-Malware.ru желает читателям, коллегам и партнёрам, а также всем защитникам информации счастливого нового года и радостных праздников. Совсем скоро мы вновь начнём собирать данные и анализировать тенденции, чтобы год спустя ещё раз подвести итоги и узнать, кто из экспертов дал самый точный прогноз.