JaCarta Authentication Server (JAS) на платформе Linux

Высокопроизводительный сервер аутентификации Entherprise-класса (в составе платформы JaCarta Management System 4LX на платформе Linux)

- Усиленная аутентификации пользователей с использованием одноразовых паролей (PUSH/OTP/SMS/TG-OTP)

- Строгая аутентификации пользователей по протоколу U2F

- Интеграции с прикладным ПО на базе стандартных протоколов RADIUS, REST, ADFS, SAML, OIDC

- Корпоративного SSO для совместимых приложений

- Автоматизации процессов управления жизненным циклом аутентификаторов, а также аутентификации/авторизации в совместимых приложениях посредством политик, устанавливаемых администраторами

- Сервис безопасной передачи секрета программных аутентификаторов и собственное мобильное приложение Aladdin 2FA

JaCarta Authentication Server

JaCarta Authentication Server (JAS) — высокопроизводительный сервер аутентификации в составе платформы JaCarta Management System 4LX на ОС Linux. Поддерживает работу как c аппаратными OTP- и U2F-токенами, так и с программными PUSH/OTP/SMS/Email***/Messengers**** - аутентификаторами для мобильных устройств, такими как приложение Aladdin 2FA, разработанное компанией Аладдин Р.Д. и совместимыми сторонними приложениями, например, Google Authenticator, Яндекс.Ключ и другие. Также реализует строгую аутентификацию по сертификатам** и по протоколу U2F.

В настоящее время активно ведутся работы по реализации адаптивной аутентификации* - выбора методов аутентификации и последовательности их применения в зависимости от контекста, определяемого администратором путем установки соответствующих условий (нахождение в домене, географическое положение и .т. д.)

Применение JAS позволяет обеспечить надёжную защиту доступа к информационным системам и электронным сервисам, а также повысить удовлетворённость и лояльность пользователей из-за упрощения процесса аутентификации без ущерба безопасности. В зависимости от типа используемых аппаратных (JaCarta, Рутокен и других совместимых) или программных (PUSH/OTP/SMS/Email***/SMS/Messengers****) токенов JAS обеспечивает безопасный доступ к следующим системам и сервисам:

- шлюзы удалённого доступа (Microsoft, Cisco, Citrix, Palo Alto, Check Point, VMware, Fortinet, NGate и др. – список постоянно пополняется)

- шлюз к рабочим столам Microsoft (Microsoft RDG)

- корпоративные системы (CRM, порталы, электронная почта и т.д.), в том числе Microsoft SharePoint и Microsoft Outlook Web App

- web-приложения, сайты и облачные сервисы

- системы дистанционного банковского обслуживания (ДБО) и ЭДО

Глубокая интеграция JAS в платформу JMS 4LX позволяет эффективно использовать его возможности в информационных системах масштаба предприятия (Enterprise). Встроенные в платформу инструменты управления аппаратными и программными токенами, а также функциональные возможности Личного кабинета пользователя JAS значительно упрощают и ускоряют работу системных администраторов и офицеров безопасности.

Благодаря поддержке SMS-шлюзов OTP могут отправляться на мобильные устройства в виде SMS-сообщений.

OTP (One Time Password) — одноразовый пароль. Главное преимущество OTP при его сравнении с обычным статическим паролем — невозможность повторного использования.

По этой причине, даже если злоумышленник перехватит данные сессии аутентификации, он не сможет использовать скопированный OTP для получения доступа к защищаемой информационной системе.

Кроме того, применение OTP избавляет от необходимости запоминать сложные и длинные пароли, что значительно облегчает аутентификацию для пользователей корпоративных систем.

U2F (Universal 2nd Factor) — открытый протокол двухфакторной аутентификации конечных пользователей онлайн-сервисов, разработанный ведущими мировыми ИТ-компаниями в рамках организации FIDO Alliance.

Применение протокола U2F позволяет организовать строгую двухфакторную аутентификацию по U2F-токену без разворачивания инфраструктуры открытых ключей (PKI). Пользователь может самостоятельно зарегистрировать свой U2F-токен на желаемом Web-ресурсе. При этом один U2F-токен может использоваться для доступа к множеству различных Web-ресурсов.

* Будет реализовано в Q2 2026

** Будет реализовано в Q1 2026

*** Будет реализовано в Q1 2026

**** Реализована поддержка Telegram. Архитектурная поддержка для простой интеграции с любыми мессенджерами будет реализована в Q2 2026

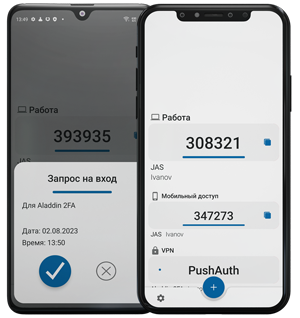

Сервис Aladdin 2FA

Сервис Aladdin 2FA в составе JAS (Aladdin 2FA Service) расширяет функциональность сервера аутентификации JaCarta Authentication Server и позволяет:

- Реализовать PUSH-аутентификацию - интерактивный механизм аутентификации, где подтверждение входа происходит по нажатию кнопки в мобильном или PWA-приложении Aladdin 2FA*****. PUSH-аутентификация с использованием приложения Aladdin 2FA возможна без использования серверов FireBase (Google), APNs (Apple) и других подобных

- Использовать в качестве механизма доставки OTP-кода Telegram - одноразовый пароль (OTP) отправляется пользователям в специально настроенный корпоративный telegram-бот мессенджера Telegram

- Выпускать неклонируемые OTP- и PUSH аутентификаторы. Одноразовые QR-коды позволят получить вектор инициализации единожды и только на одно устройство. Сервис Aladdin 2FA не позволит создать дубликат аутентификатора на другом устройстве

- Учитывать геолокацию при аутентификации с использованием PUSH и OTP. Список разрешённых и запрещённых стран определяется администратором JMS

- Безопасно передавать вектор инициализации OTP- и PUSH аутентификаторов пользователям. Aladdin 2FA передает вектор инициализации с сервера пользователю на мобильные устройства по защищенному каналу

- Отслеживать статусы активации выпущенных аутентификаторов в консоли JAS. Aladdin 2FA позволяет отслеживать был ли активирован одноразовый QR-код, истек ли срок действия выпущенного QR-кода. Данная функциональность позволяет настраивать планы обслуживания, которые будут перевыпускать аутентификаторы автоматически

- Удалять аутентификаторы из памяти мобильного устройства из консоли JAS. Aladdin 2FA удалит те аутентификаторы на мобильных устройствах, которые удалены в JAS в ходе плана обслуживания

Требования к программному и аппаратному обеспечению сервиса Aladdin 2FA приведено по ссылке.

***** Релиз в Q2 2026

JaCarta Identity Provider (JIP)

JaCarta Identity Provider (JIP) — провайдер аутентификации/авторизации в совместимые приложения с поддержкой интеграции через протоколы SAML и OIDC реализует:

- Аутентификацию/авторизацию пользователей в целевых приложениях. При этом JIP полностью заменяет реализованный в целевом приложении механизм аутентификации, предоставляя таким образом все необходимые факторы аутентификации

- Строгую аутентификацию по сертификатам**

- Учет и управление настройками OIDC/SAML клиентов JIP, которыми являются приложения, использующие JIP для аутентификации/авторизации

- Аудит – формирование журнала аутентификаций действий администраторов и пользователей

- Мониторинг – отслеживание runtime параметров работы JIP

Преимущества

Адаптивная аутентификация

Возможность выбора методов аутентификации (усиленная, строгая, парольная) и последовательности их применения в зависимости от контекста, определяемого администратором путем установки соответствующих условий (нахождение в домене, географическое положение и т.д.)

* Будет реализовано в Q2 2026

** Будет реализовано в Q1 2026

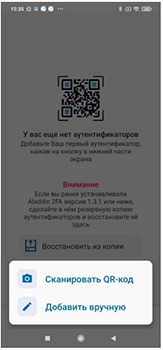

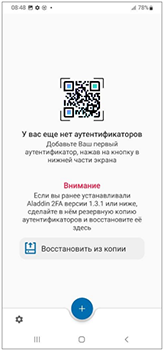

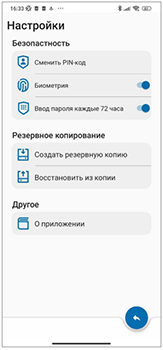

Приложение Aladdin 2FA

Приложение Aladdin 2FA доступно в AppGallery, RuMarket, NashStore, RuStore.Приложение Aladdin 2FA реализовано как в мобильном, так и десктопном варианте.

В приложении Aladdin 2FA реализован следующий функционал:

- Добавление аутентификатора (сканированием, вручную, переходом по ссылке из письма (на мобильном устройстве))

- Резервное копирование и восстановление данных приложения

- Запрет запуска приложения на эмуляторах

- Использование биометрии для входа в приложение, отслеживание изменений биометрии на устройстве

- Уведомление о вводе пин-кода для входа в приложение каждые 72 часа (опционально)

Приложение можно свободно загружать для операционных систем Android, iOS и Аврора из указанных ниже магазинов приложений:

Приложение Aladdin 2FA для рабочих станций:

Преимущества

Повышенная защищённость

Использование сервиса Aladdin 2FA совместно с мобильным приложением Aladdin 2FA гарантирует невозможность повторного использования секрета, применяемого в процессе инициализации программных PUSH/OTP аутентификаторов.

Поддержка аппаратных и программных токенов

JAS позволяет использовать для аутентификации как аппаратные токены, так и программные аутентификаторы, что даёт возможность применять различные способы аутентификации для разных устройств: OTP- и U2F-токены — для десктопов и ноутбуков, программные PUSH/OTP/SMS/TG-OTP- аутентификаторы — для смартфонов и планшетов. А функция геолокации позволит реализовать подключение только из списка разрешённых государств, указанных администратором системы.

Универсальность и самодостаточность

Интеграция JAS с прикладным ПО обеспечивается поддержкой стандартных протоколов:

- RADIUS

- REST

- WCF

- WS-Federation (ADFS)

- HTTP (для интеграции c SMS-шлюзами)

- OpenID Connect

- SAML-P

Для полноценной работы JAS не требуется дополнительное ПО, так как в комплект поставки уже включены сервис аутентификации, средства мониторинга, JAS RADIUS Server (JRS), плагины для Microsoft Network Policy Server (NPS), Microsoft Active Directory Federation Services (AD FS), Microsoft RDG, а также средства управления токенами и пользователями.

Производительность, масштабируемость и отказоустойчивость

JAS выдерживает значительные нагрузки (свыше 5,000 аутентификаций в секунду на одном сервере), что позволяет использовать его в организациях любого масштаба.

Производительность сервера JAS напрямую зависит от производительности процессора (вертикальная масштабируемость). Доступна работа нескольких серверов JAS в одном кластере.

В JAS реализована поддержка Failover Cluster на базе Corosync и Pacemaker (режим Active/Standby) и возможность работы с Microsoft SQL Server и PostgreSQL в режиме высокой доступности (high availability), что позволяет гарантировать бесперебойность процессов аутентификации.

Полная автоматизация возможных сценариев использования

Сервер аутентификации JAS глубоко интегрирован с платформой JaCarta Management System 4LX на платформе Linux и задействует все возможности платформы – функционал для автоматизации процессов управления пользователями, аутентификаторами, возможности взаимодействия с поддерживаемыми ресурсными системами, ролевую модель, аудит и журналирование и др.

Многофункциональный Личный кабинет даёт возможность пользователю в рамках предоставленных администратором полномочий управлять своими аутентификаторами – осуществлять выпуск, синхронизацию, перевыпуск, блокировки и разблокировки.

Совместимость

JAS совместим с любыми аппаратными токенами и программными аутентификаторами, генерирующими OTP по событию (HOTP, согласно RFC 4226) и по времени (TOTP, согласно RFC 6238), а также любыми U2F-токенами. Для интеграции с прикладным ПО реализована поддержка протоколов RADIUS, REST, WCF, WS-Federation Connect, SAML-P. Также совместим с SMS-шлюзами — HTTP.

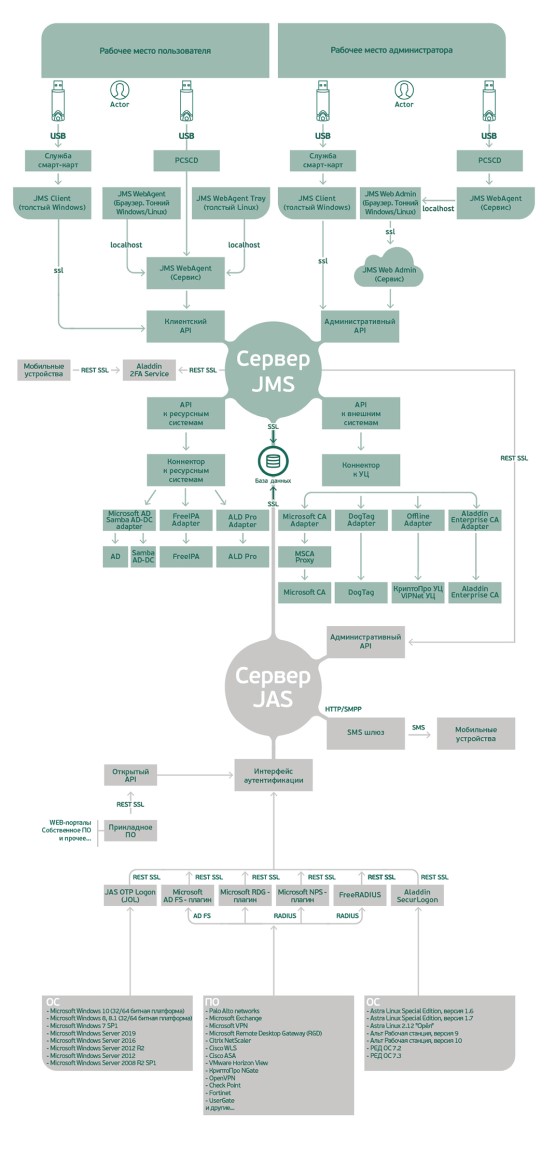

Архитектура

Архитектура JAS

Сервер аутентификации JAS

Сервер JAS — ядро JAS, реализующее функции аутентификации с помощью программных и аппаратных OTP, Messaging (SMS), Push и U2F -аутентификаторов. Позволяет вести отправку событий аутентификаций на сервер Syslog и записывать события в БД для последующего анализа.

Консоль управления

Управление из Единой консоли управления. См. подробнее JMS

База данных

- Хранение информации о токенах пользователей

- Единая база данных с JMS

- База данных создаётся автоматически в процессе настройки сервера JMS

Aladdin 2FA Service

- Сервис безопасной передачи секрета

- Сервис Push-аутентификации

JAS Server API

Открытый клиентский API, благодаря которому можно реализовать двухфакторную аутентификацию с помощью OTP, Messaging (SMS), Push и U2F-аутентификаторов. Позволяет интегрироваться практически с любыми системами.

Сертификаты

JaCarta Authentication Server (JAS) — создан в России, соответствует требованиям регуляторов, включен в Единый реестр отечественного ПО № 11260 и разрешена к закупкам государственными и муниципальными органами власти (при наличии отечественного решения государственные структуры не могут приобретать аналогичное по функциям импортное ПО).

Сертификат ФСТЭК России № 4516 от 25.01.2022 на соответствие ТУ и 4 уровню доверия позволяет использовать её для защиты информации в ИСПДн до 1 уровня включительно и при создании автоматизированных ИС до класса защищённости 1Г включительно.

Совместимость

| Класс ПО/ПАК | Вендор | Продукт | Сертификат совместимости |

|---|---|---|---|

| Операционные системы | ООО "РусБИТех-Астра" | Astra Linux SE 1.7 Смоленск | сертификат |

| Astra Linux SE 1.6 Смоленск | |||

| Astra Linux CE 2.12 Орел | |||

| Astra Linux SE 1.8 | сертификат | ||

| ООО "Базальт СПО" | Альт 8 СП | сертификат | |

| Альт 10 СП | |||

| ООО "РЕД СОФТ" | РЕД ОС 7.2 МУРОМ | ||

| РЕД ОС 7.3 МУРОМ | сертификат | ||

| РЕД ОС 8 | |||

| Операционные системы (для мобильного приложения Aladdin 2FA) | ООО «КНС ГРУПП» | РkvadraOS | сертификат |

| ООО «ОТКРЫТАЯ МОБИЛЬНАЯ ПЛАТФОРМА» | ОС Аврора | ||

| СУБД | ООО "ППГ" | Postgres Pro | сертификат |

| ООО "Газинформсервис" | Jatoba | сертификат | |

| Microsoft Corporation | MS SQL | ||

| open-source | postgresql | ||

| Ресурсные системы (Каталоги) | ООО "РусБИТех-Астра" | ALD Pro | сертификат |

| ООО "РЕД СОФТ" | РЕД АДМ | сертификат | |

| ООО "Базальт СПО" | Альт Домен | ||

| Microsoft Corporation | Active Directory | ||

| open-source | FreeIPA и Samba AD DC | ||

| Межсетевые экраны, VPN-концентраторы etc | ООО "Юзергейт" | Линейка МЭ UserGate | |

| ООО "КРИПТО-ПРО" | VPN КриптоПро Ngate | ||

| ООО "НТБ" | Solar SafeConnect | сертификат | |

| Solar SafeInspect | сертификат | ||

| АО «ИнфоТеКС» | ViPNet сервер МФА | сертификат | |

| ООО «ЭйТи Консалтинг» | ЦУП 2.0 | сертификат | |

| ООО «РЕАК СОФТ» | Сервер аутентификации Blitz Identity Provider | сертификат | |

| ООО "Айдеко" | Ideco NGFW Novum | сертификат | |

| Средства виртуализации | ООО "РЕД СОФТ" | РЕД Виртуализация |

Функции JaCarta Authentication Server

-

Аутентификация

-

Усиленная аутентификация пользователей по одноразовым паролям (OTP):

- Программные токены TOTP/HOTP по событию – HOTP согласно RFC 4226; и по времени – TOTP согласно RFC 6238

- Аппаратные OTP – HOTP согласно RFC 4226; и TOTP согласно RFC 6238

- Push-уведомления

- Приложение Aladdin 2FA – разработка "Аладдин Р.Д."

- Messaging-токены (SMS)

- TelegramOTP

- Строгая аутентификация пользователей по протоколу U2F (разработка FIDO Alliance), в том числе совместимость с JaCarta U2F

-

Вариативность режимов аутентификации с применением OTP-токенов:

- Только OTP

- OTP + OTP PIN-код

- Доменный пароль + OTP

- Доменный пароль + OTP + OTP PIN-код

- Двухфакторная аутентификация в ОС Linux посредством продукта Aladdin Secure Logon

- Двухфакторная аутентификация в ОС Windows посредством компонента JAS OTP Logon (JOL), представляющего собой дополнительный поставщик учётных данных (Credential Provider)

-

Интеграция с прикладным ПО с использованием стандартных протоколов:

- RADIUS

- REST

- WS-Federation (ADFS)

- HTTP (для интеграции c SMS-шлюзами)

- OIDC

- SAML

- Учёт геолокации при аутентификации по OTP и Push

-

Усиленная аутентификация пользователей по одноразовым паролям (OTP):

-

Управление аутентификаторами

-

За счет интеграции с платформой JMS, JAS может выполнять не только функции управления аутентификаторами, но и функции управления пользователями (группами пользователей), а также использовать все возможности автоматизации:

- Централизация управления через единую консоль

- Автоматическое использование ролевой модели JMS для разделения полномочий администрирования

- Регистрация пользователей из ресурсных систем, в том числе в автоматическом режиме

- Управление на основе политик с фильтрацией назначения по группам безопасности AD и глобальным группам JMS

- Автоматизация процессов назначения/отзыва аппаратных и программных аутентификаторов за счет планов обслуживания

- Общая система журналирования событий и система e-mail уведомлений

- Специальный механизм усиленной безопасности в процессе передачи секрета (вектора инициализации) при использовании сервиса и мобильного приложения Aladdin 2FA (для iOS, Android, Аврора) – невозможность повторного использования QR-кода

-

Отслеживание состояния OTP-аутентификаторов, выпущенных через сервис Aladdin 2FA

- Расширенное логирование взаимодействия с сервисом Aladdin 2FA для упрощения поиска и анализа

- Отправка текущего времени и версии JAS на сервер A2FA

- Отслеживание изменений номера телефона пользователя и обработка изменений в соответствии с политиками

- Автоматический перевыпуск OTP-токенов при изменении учетных данных пользователя

- Автоматическая блокировка неактивных OTP-токенов

- Автоматическая разблокировка OTP-токенов, заблокированных по перебору через определённый промежуток времени

- Отправка по e-mail QR-кода, строки ручной регистрации, ссылки на автоматическую регистрацию OTP-аутентификаторов, выпущенных через сервис Aladdin 2FA

-

Формирование отчётов

- Формирование отчета по действующим на пользователя профилям и привязанным OTP-, Push-, SMS-аутентфикаторам

- Выгрузка журнала аутентификаций JAS в машиночитаемом формате

- Выгрузка списка OTP-токенов пользователей в виде отчета

- Предупреждения об исчерпании лимита лицензий JAS (Aladdin 2FA)

-

Ведение журналов:

- Журнал аудита

-

Журнал событий аутентификации

- Отображение информации об IP адресе клиента и IP адресе Radius сервера, откуда пришел запрос

- Фильтрация событий, записываемых в журнал аутентификации, поиск по вхождению

- Выгрузка событий журналов аутентификации на Syslog-сервер

- Возможность фильтрации типов событий JAS для Syslog

-

За счет интеграции с платформой JMS, JAS может выполнять не только функции управления аутентификаторами, но и функции управления пользователями (группами пользователей), а также использовать все возможности автоматизации:

-

JaCarta Identity Provider

- Аутентификация/авторизация пользователей в целевых приложениях с помощью SSO. При этом JIP полностью заменяет реализованный в целевом приложении механизм аутентификации, предоставляя таким образом все необходимые факторы аутентификации

- Учет и управление настройками OIDC/SAML клиентов JIP, которыми являются приложения, использующие JIP для аутентификации/авторизации

- Аудит – формирование журнала аутентификаций действий администраторов и пользователей

- Мониторинг – отслеживание runtime параметров работы JIP

- Использование различных методов аутентификации в приложения (Kerberos, PUSH/OTP/SMS, Basic)

- Комбинирование различных методов аутентификации (усиление аутентификации дополнительными методами, предоставление права выбора методов аутентификации)

-

JAS Radius Server

- Возможность замены NPS и FreeRADIUS для сценариев, где в качестве политик используются только группы

- Поддержка каталогов для чтения и проверки принадлежности к группам: AD, Samba AD-DC, FreeIPA, ALD Pro

- Поддержка kerberos аутентификации в LDAP каталоге

- Возможность одновременно работы с несколькими доменами и LDAP-каталогами для проверки вхождения в группу пользователя

- Возможность перенаправлять запросы для обработки пароля на сторонний Radius Server

- Защита пароля пользователя путем инверсии порядка аутентификации. Пароль пользователя будет проверяться после успешной проверки второго фактора. Данную опцию можно активировать только при включенной опции Challenge-Response (Access-Challenge) на стороне JAS Radius Server. При этом у пользователя при аутентификации, как и раньше, будет запрашиваться сначала пароль, а затем второй фактор

- Поддержка Message-Authenticator

- Поддержка нескольких Radius-клиентов с возможностью персональных настроек для каждого клиента

-

Поддержаны все функции плагина для NPS:

- Аутентификация по OTP, Messaging, Push-токенам

- Определение доступных средств аутентификации

- Ручной / автоматический выбор доступных средств аутентификации

- Указание домена по умолчанию

-

Веб версия серверного агента JAS (Web Server Console)

- UI для просмотра (Dashboard) и управления настройками сервера на Linux

- Поддержка входа по Kerberos-аутентификации

-

Веб версия конфигуратора JRS (Web Server Console)

- UI для просмотра (Dashboard) и конфигурирования JRS

- Поддержка входа по Kerberos-аутентификации

- Поддержка Message-Authenticator

-

Широкие возможности интеграции с различными системами и сервисами

-

C помощью API, а также уже готовые интеграции:

- Шлюзы удалённого доступа (Microsoft, Citrix, Palo Alto, Check Point, VMware, Fortinet, NGate и др. – список постоянно пополняется)

- Корпоративные системы (CRM, порталы, электронная почта и т.д.), в том числе Microsoft SharePoint и Microsoft Outlook Web Access

- Web-приложения, сайты и облачные сервисы

- Системы дистанционного банковского обслуживания (ДБО)

- Использование наработок по интеграции позволяет существенно снизить внутренние издержки на реализацию проекта и сократит сроки запуска

- Поддержка FreeRadius

- Поддержка Push-аутентификации в ADFS-плагине

- Поддержка Push-токенов в двухпроходном режиме NPS-плагина

- UI-конфигуратор плагинов NPS, ADFS, RDG

- Смена просроченного или требующего замены пользователя Windows через JAS-плагин для NPS

-

C помощью API, а также уже готовые интеграции:

-

Самообслуживание через Личный кабинет пользователя

-

Отдельные порталы самообслуживания (внутренний и внешний) с возможностью задания способов входа для пользователей:

- Текущий пользователь

- Доменный пароль

- Пароль JMS

- Контрольные вопросы

- SMS-оповещение

- OTP-аутентификатор

- Messaging-аутентификатор

- Двухфакторный вход в портал самообслуживания с возможностью гибко настроить способы входа для первого и второго шага аутентификации

-

Регистрация программного OTP или Push OTP посредством

- QR-кода

- Строки ручной регистрации

- Управление аутентификаторами

- Синхронизация счетчиков

- Смена OTPPIN

-

Отдельные порталы самообслуживания (внутренний и внешний) с возможностью задания способов входа для пользователей:

-

Утилита проверки готовности инфраструктуры к установке JMS и JAS (JMSCheck)

- Утилита проверяет возможность установки JMS и JAS на сервере

-

Отказоустойчивость

- Corosync + Pacemaker, модель Active/Passive

-

Поддержка миграции с JMS 3.7

- Утилита, позволяющая мигрировать БД 3.7.1 на 4.1

- Клиентский прокси, позволяющий клиентам 3.7 подключаться к серверу 4LX (в период проведения миграции)

- Утилита проверки готовности к процедуре миграции

Технические и эксплуатационные характеристики

| Системные требования |

» Сервер JAS

Предварительно необходимо установить и настроить “Сервер JMS”

т.к. JAS интегрирован в платформу JMS и является его составной частью

» СУБД

» Aladdin 2FA

Аппаратные требования

» Сервер JIP

» JAS-плагин для NPS

» JAS-плагин для AD FS

» JAS-плагин для Microsoft RDG

» JAS-плагин для JOL

» JAS RADIUS ServerJAS RADIUS Server (windows):

JAS RADIUS Server (linux)

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые модели аппаратных токенов |

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые программные токены для мобильных устройств |

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые протоколы интеграции с прикладным ПО |

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые протоколы интеграции с SMS-шлюзами |

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые режимы аутентификации |

|

||||||||||||||||||||||||||||||||||

| Двухфакторная аутентификация в ОС Windows |

|

||||||||||||||||||||||||||||||||||

| Поддерживаемые алгоритмы генерации OTP |

|

||||||||||||||||||||||||||||||||||

| Отказоустойчивость | Failover Cluster на базе Corosync и Pacemaker, модель Active/Standby:

|

||||||||||||||||||||||||||||||||||

| Сертификация |

ФСТЭК России Сертификат ФСТЭК России №4516 от 25.01.2022 на соответствие ТУ и 4 уровню доверия позволяет использовать JMS для защиты информации в ИСПДн до 1 уровня включительно и при создании автоматизированных ИС до класса защищённости 1Г включительно. |

||||||||||||||||||||||||||||||||||

| Единый реестр отечественного ПО | JMS — Система управления средствами информационной безопасности JaCarta Management System 4LX для среды функционирования Linux, включенная в Единый реестр отечественного ПО (№ 11260) и разрешённая к закупкам государственными и муниципальными органами власти (при наличии отечественного решения государственные структуры не могут приобретать аналогичное по функциям импортное ПО) |

Документация

Уважаемые коллеги.

Мы постоянно работаем над развитием нашего ПО, поэтому актуальные версии эксплуатационной документации отгружаем только вместе с актуальными дистрибутивами ПО.

Представленная для загрузки версия документации предназначена для общего ознакомления и не может быть использована для работы с актуальными версиями ПО. Просим иметь это в виду.

Новые возможности JMS4LX в части JAS на 19.02.2026 г.

- Реализована возможность выбирать шаблоны e-mail в профилях выпуска аутентификаторов. Хранение шаблонов перенесено в БД

- Реализована защита от массового удаления и перевыпуска OTP-токенов

- Оптимизировано выполнение планов обслуживания для выпуска\перевыпуска аутентификаторов одному пользователю (из Личного Кабинета)

- Новая разработка «JaCarta Identity Provider», реализующая механизмы SSO для совместимых приложений (полная поддержка OIDC и SAML-P 2.0)

-

Исправлены ошибки:

- Изменён список задач плана обслуживания при перевыпуске аутентификатора из ЛК

- При обновлении JRS со старой версии в конфигурационном файле не создается секция Controlapi

- JRS. Не изменяется тип аутентификации с kerberos на basic при изменении через web console

- JRS. После переустановки компонента JRS удаляется путь до keytab файла для входа в LDAP

- JRS. Ошибка в аутентификации при большом количестве проверок в фильтрации пользователей по группам

- JAS возвращает некорректную ошибку, если запись аутентификации в syslog не удалась

- Некоторое количество менее значительных ошибок. Подробно - по ссылке

Новые возможности JMS4LX в части JAS на 29.05.2025 г.

- JRS. Доработана логика учёта статуса токена в A2FA для однопроходного режима

- NPS плагин. Доработана логика учёта статуса токена в A2FA для однопроходного режима

-

Исправлены ошибки:

- JRS/JAS Web-Console. Обеспечена корректная обработка ошибки после истечения JWT

- JAS Web-Console. Реализовано логирование после истечения JWT Access

- JRS Web-Console. В индивидуальных настройках клиента сохраняются общие настройки

- JRS. Ошибка в логике работы Message-Authenticator

- JRS. Фильтрация в JRS не зависит от домена при наличии одинаковых пользователей и групп в разных доменах

- Некоторое количество менее значительных ошибок. Подробно - по ссылке

Новые возможности JMS 4LX в части JAS на 27.03.2025 г.

- Поддержка Message-Authenticator в JRS и JRS Web Console

- Добавлена поддержка мониторинговой УЗ в JRS

- Добавлена информация о группах безопасности пользователей в ответы JRS

- JRS. Добавлена аутентификация в LDAP-каталоге по Kerberos

- JRS Web-Console. Добавлено управление сертификатами в хранилище

- JRS Web-Console. Управление настройками кэширования групп

-

Исправлены ошибки:

- При проверке статуса токена в сервисе 2FA приходит статус Unknown с JAS

- ОТР аутентификатор получает статус Error, если указать способ передачи данных Защищенный

- Некорректное начальное время при импорте и выпуске TOTP Рутокен

- Зависание плана обслуживания жизненного цикла OTP

- Секция состояние JAS перестает работать при отсутствии доступа к A2FA

- JAS проверяет статус на сервере A2FA у messaging

- Зависание плана обслуживания жизненного цикла OTP

- Синхронизация HOTP токенов завершается с ошибкой в JMS web console

- Не проходит проверка членства в группах с доменом Freeipa

- Профиль выпуска "Messaging Token". Неверная логика OTP-PIN

- JRS. При проверке соединения с внешним радиус сервером не отправляется атрибут Message-Authenticator

- JRS. Не передается IP-адрес в журнал аутентификации, если JRS установлен на Windows

- JRS. Не шифруется пароль в параметре LdapServerPassword

- В windows JRS не отрабатывает фильтрация по группам

- Некорректно отображается состояние сертификата в JRS web console

- Мастер импорта аппаратных OTP. Теряется пользовательский прогресс в мастере при переходе по вкладкам.

- Мастер импорта аппаратных OTP. Шаг "Начальное время" при импорте только HOTP

- Периодически перегружается JRS

- JRS. Некорректная фильтрация пользователей по группам из разных доменов, имеющим одинаковое название

- В логах JAS вместо sessionID записывается Device Time

- В логи JAS не выводится сам запрос, если смс-шлюз ответил ошибкой

- Не локализована причина блокировки "Прекращение действия профиля" в отчетах

- После перевыпуска Geo OTP токена он попадает в отчет синхронизации Geo OTP токенов

Новые возможности JMS 4LX на 19.11.2024 г.

- Реализован выпуск аутентификаторов "TelegramOTP"

- Реализован учёт геолокации при аутентификации по ОТР

- Добавлены настройки для чтения атрибутов клиентского и серверного IP в плагине NPS

- Разработана утилита JMSCheck – проверка готовности инфраструктуры к установке JMS

- Разработан JAS Web Server Console – Веб версия серверного агента JAS

- Разработан JRS Web Server Console – конфигурирование JRS с помощью веб версии

- Добавлена поддержка входа по Kerberos для JAS и JRS Web Server Console

- Реализовано серверное кэширование групп пользователей из ресурсных систем при выполнении планов обслуживания

- Добавлено управление таймаутами обращения к A2FA

-

Исправлены ошибки:

- Некорректное поведение консоли управления JMS при переходе в разделы, которые не включены в лицензию

- Некорректные часовые пояса у событий в отчетах

- Не блокируются аутентификаторы при блокировке пользователя

- Не работает кнопка "Войти" после повторного запроса Messaging

- При делегировании отображается вся структура OU

- Без права "Ключевые носители: чтение коннекторов" невозможно делегирование

- Заполнение лога RDG-плагина приводит к падению службы

- Ошибки в консоли конфигуратора JWM

Новые возможности JMS 4LX в части JAS на 27.04.2024 г.

- Реализован портал самообслуживания JMS Web Manager

- Изменена настройка "Кол-во повторов аутентификации" в профиле Messaging

- Сделана атомарной привязка профилей к дереву ресурсной системы и настройка фильтрации

- Добавлена возможность отключения отслеживания лицензии

- Отчеты планов обслуживания переделаны в читаемой и информативной форме

-

Исправлены ошибки:

- Остановка службы eap-engine после выполнения плана обслуживания по умолчанию

- Планом обслуживания не добавляются пользователи при использовании фильтров по группам и USN

- При таймауте подтверждения входа по PUSH от пользователя в лог JAS попадает неверное описание события

- Не реализована обработка ошибки для сценария аутентификации Доменный пароль+OTP

- При включении eap-agent ssl enable сервер JMS отвечает ошибкой 500

- При свободном кол-ве OTP-аутентификаторов в лицензии не происходит выпуск на новых пользователей

- Ошибка сортировки OTP-таутентификаторов по дате создания

- Ошибка при формировании отчета по OTP, Push и Messaging-токенам

- Не приходят уведомления при ошибках в плане обслуживания OTP

- Не работает запуск плана обслуживания ЛК через maintenance run

Новые возможности JMS 4LX в части JAS на 01.11.2023 г.

- Реализована отправка текущего времени и версии JAS на сервер A2FA

- Расширен аудит изменения кастомных атрибутов пользователя

- В журнал аутентификаций добавлена информация об IP адресе клиента и IP адресе Radius сервера, откуда пришел запрос

- Поддержка обновления с JMS 3.7

-

Исправлены ошибки:

- JRS. Не работает аутентификация, если у пользователя пароль с кириллицей

- JRS. C каталогом FreeIPA не корректно работают опции "UserNotFoundAction": "Pass", если к логину добавить пробел

- Ошибка 500 при выпуске messaging токенов, если в поле systemid передать строку с большим значением символов

- Недоступна установка OTP PIN кода при выборе режима аутентификации с OTP PIN

- При выполнении плана обслуживания "Удаление программных ОТП-токенов" в логах A2FAService не приходит метод removeTicket

Новые возможности JMS 4LX в части JAS на 11.08.2023 г.

- Реализована поддержка КриптоБД для MS SQL Server/Postgres/Jatoba в JMS и JAS

- Реализованы предупреждения об исчерпании лимита лицензий JMS и JAS (A2FA)

- Реализован перевыпуск JAS-токенов при изменении учетных данных пользователя

-

Реализован JAS Radius Server

- Реализована аутентификация по OTP, Messaging, Push-токенам

- Реализована аутентификация с перенаправлением на сторонний RADIUS-сервер

- Реализовано определение доступных средств аутентификации

- Реализован ручной / автоматический выбор доступных средств аутентификации

- Реализовано указание домена по умолчанию

- Реализована возможность смены пароля пользователя через JAS

- Реализована проверка вхождения пользователей в группы LDAP-каталога

- Реализована возможность проверки «второго фактора» первым

- Реализована возможность задавать индивидуальные настройки для каждого RADIUS-клиента

- Реализована проверка членства в группе при однопроходном режиме

- Для однопроходного режима реализована аутентификация по Push

- Реализовано проксирование запросов на внешний RADIUS-сервер в однопроходном режиме

- Реализована проверка статуса активации токенов в A2FA

- Реализован API для мониторинга статуса сервиса

- Добавлена кастомизация текстовых сообщений пользователю

- Изменен формат настроек проверки вхождения пользователя в группу и логика установки 25 атрибута

- Реализовано получение UPN-суффиксов из LDAP-каталогов

- Исправлены ошибки, внесены улучшения